Obecnie dużo się mówi o bezpieczeństwie informacji, wyciekach haseł, kradzieżach tożsamości czy przestępstwach internetowych. Wielokrotnie słyszy się też o włamaniach na serwery danych oraz łamaniu zabezpieczeń informatycznych jak klucze szyfrujące bądź nielegalnym uzyskaniu dostępu do urządzeń sieciowych. Odnajdywane są kolejne podatności urządzeń pracujących w ogólnodostępnych lub prywatnych sieciach. Naciska się na społeczeństwo, by dbało o swoje bezpieczeństwo informatyczne w różny sposób, zwiększając przy okazji poziom edukacji w tym zakresie.

W skład zabezpieczeń wchodzą też zabezpieczenia mechaniczne, a nie tylko elektroniczne – można je również ze sobą łączyć. Ale czy to wszystkie zabezpieczenia dostępu? Czy da się przykładowo wynieść informacje z komputera będącego cały czas pod monitoringiem służb ochrony, z wyłączonymi wszystkimi portami, niepodłączonego do żadnej sieci przewodowej, a tym bardziej bezprzewodowej i z niezależnym oraz monitorowanym źródłem zasilania?

Tak zabezpieczone urządzenia istnieją, a chyba najciekawszą odpowiedzią na powyżej zadane pytanie jest po prostu: TAK, da się wynieść informacje z użyciem kanałów, o których istnieniu często projektanci systemów nie zdają sobie sprawy.

Niniejszy artykuł będzie traktował o historii i przykładowych metodach ataków elektromagnetycznych, które są realizowalne także w domowym zaciszu, bez zaawansowanego, drogiego i trudno dostępnego sprzętu elektronicznego.

Prąd, fale elektromagnetyczne i wycieki informacji

We współczesnym świecie, szczególnie w krajach rozwiniętych, powszechne jest wykorzystywanie w życiu codziennym fal radiowych i elektromagnetyzmu. Są to tak często stosowane zjawiska, że rzadko zastanawiamy się nad nimi – bo kto nie oglądał telewizji, nie słuchał radia, czy nie ma w kieszeni smartfona z wieloma nadajnikoodbiornikami (ang. transceiver)?

Łączność radiowa jest wszechobecna i wydaje się naturalna. Ale czy w życiu codziennym zastanawiamy się, jak fale radiowe zostały odkryte? Czy ktoś coś wykopał z ziemi albo zaobserwował zmysłami zjawisko w naturalnym środowisku?

Otóż nie! Fale radiowe są odkryciem matematyków! W XIX wieku James Clerk Maxwell zebrał równania opisujące pola elektryczne i magnetyczne. Na ich podstawie wysnuto wnioski, że powinna istnieć fala elektromagnetyczna. Na to, jak wywołać powstawanie fal elektromagnetycznych i je rejestrować, wpadł Heinrich Hertz, badając równania Maxwella.

Dokonując przeskoku iskry w jednym miejscu, zaobserwował jej przeskok na prowizorycznych antenach w umieszczonym obok odbiorniku. Wszystko to bez fizycznego kontaktu między tak powstałymi nadajnikiem i odbiornikiem iskrowym. W ten sposób Hertz wysnuł wniosek, że każda zmiana przepływu prądu powoduje emisję fali elektromagnetycznej, bo zmiana przepływu prądu prowadzi do zmiany pola magnetycznego, które powoduje zmianę w polu elektrycznym i te zmiany rozchodzą się w przestrzeni podobnie do fal na wodzie.

Przypadek maszyny szyfrującej z laboratorium BELLA i narodziny standardów TEMPEST

Skoro już wiemy, czym są fale radiowe, to pozostaje się zastanowić, co mają wspólnego z wyciekami informacji. Każde urządzenie elektroniczne działa na zasadzie zmiany przepływu prądu. Aby emitować fale służące do komunikacji z użyciem WiFi, modeluje się specjalnie ten przepływ. Problem w tym, że każda zmiana stanu logicznego z 1 na 0 i odwrotnie też powoduje przepływ prądu.

Dobitnie przekonali się o sytuacji inżynierowie Laboratorium Bella w czasie II wojny światowej, opracowując elektroniczną maszynę szyfrującą opartą na przekaźnikach. Maszyna miała szyfrować komunikaty dalekopisowe poprzez użycie operacji XOR na tekście jawnym i losowym ciągu liczb, będących kodem jednorazowym dostarczonym na taśmie papierowej. Rzecz w tym, że koledzy z laboratorium obok, nie mając dostępu do kodów niejawnych, rejestrowali zmiany w polu elektromagnetycznym i analizując te zmiany, odczytali jawny tekst. Nikt nie chciał im początkowo uwierzyć, ale dalsze badania wykazały, że maszyna Bell 131B2 faktycznie nie jest bezpieczna.

Problemem okazały się same przekaźniki, które przełączając swój stan, emitują zakłócenia poprzez przewody zasilające pracujące również jako antena. Ponadto, same przekaźniki emitowały spore zaburzenie elektromagnetyczne. Problem próbowano rozwiązać poprzez filtrowanie zasilania i zastosowanie ekranowania. Projekt poddawano wielokrotnie przebudowie, aż okazał się drogi. I tak maszyna służąca do szyfrowania wiadomości (część egzemplarzy dostarczono wojsku), sama emitowała do środowiska zewnętrznego niezaszyfrowany komunikat w postaci fal radiowych.

Ostatecznie szybko trafiła do kosza, gdyż kolejne rozwiązania ochronne były niewystarczające do obrony przed podsłuchem wprowadzanego tekstu jawnego. Dopiero użycie przekaźników o mniejszych prądach i napięciach przełączania załagodziło problem. Wiedzę tak zdobytą wykorzystano do budowy nowej maszyny szyfrującej. Ale i w tym przypadku badaczom ukazał się ważny problem – niezamierzone emisje radiowe oraz narodziny zasad TEMPEST.

Niepożądany ulot elektromagnetyczny obecnie

Co ciekawe, okazuje się, że sygnały łączące wyświetlacze z komputerem czy innym sprzętem elektronicznym też da się podsłuchać w analogiczny sposób. Ekrany CRT, czyli z lampą, emitują bardzo dużo zakłóceń elektromagnetycznych i istnieje możliwość odtworzenia wyświetlanego obrazu na niepodłączonym do sprzętu komputerze. Ta technika nazywana jest Van Eck phreaking (od „phone freak” – z ang. dosłownie telefoniczny maniak).

Wydawać by się mogło, że sygnały przesyłane do nowoczesnych ekranów LCD i sam obraz na nich wyświetlany jest trudniejszy do odszukania wśród szumów radiowych, a także o wiele słabszy ze względu na znacznie mniejsze zużycie energii przez same ekrany czy stosowanie różnicowych linii transmisyjnych do przesyłania sygnałów.

Niestety, jak się okazuje, obecnie jest to wykonalne z użyciem łatwo dostępnego sprzętu jakim jest Raspberry Pi oraz prosty odbiornik telewizji naziemnej na USB znany jako RTL-SDR. Oprócz tego potrzebne jest oprogramowanie TempestSDR autorstwa Martina Martinova1.

Ulot elektromagnetyczny i nie tylko – TEMPEST, EMSEC, COMSEC

Po odkryciu w laboratorium Bella stało się szczególnie jasne, że każde urządzenie elektroniczne emituje różne promieniowanie elektromagnetyczne wynikające ze zmian sygnałów zachodzących w tym urządzeniu.

Emisje nie zachodzą tylko poprzez fale radiowe ulatujące z urządzenia, ale również poprzez podłączone przewody np. poprzez zasilanie. Stąd NATO czy „trzyliterowe” agencje określiły zasady TEMPEST, które w świecie cywilnym zostały określone jako EMSEC – Emission Security – bezpieczeństwo emisyjne.

- EMSEC natomiast jest częścią jeszcze szerszego pojęcia, czyli COMSEC, polegającego na zapewnieniu bezpieczeństwa transmisji. COMSEC obejmuje również szyfrowanie, ochronę transmisji przed przechwyceniem, a wreszcie utrudnienie dostępu do samego urządzenia nadawczo-odbiorczego.

- TEMPEST jest zdefiniowany w licznych standardach NATO, z których wiele jest tajnych, ale niektóre są upublicznione jak np. NATO SDIP-27 Level A, B, C, które definiują, jakie wymagania ma urządzenie spełnić, gdy atakujący jest w okolicy 1 m, 20 m czy ponad 100 m. Istnieje też standard NATO SDIP-29 definiujący, jak urządzenia muszą być instalowane, uziemiane oraz specyfikują rozmieszczenie przewodów i ich odległości od siebie.

Inżynierowe związani z elektroniką mogą słusznie zauważyć podobieństwa w badaniach dotyczących kompatybilności elektromagnetycznej. Przy badaniach kompatybilności elektromagnetycznej są wykonywane pomiary zakłóceń przewodzonych jak i emisyjnych oraz odporność na zakłócenia zewnętrzne.

NSA ujawniło zakres tłumienia. Przykładowo ekranowanie elektromagnetyczne powinno zapewniać aż 100 dB tłumienia w zakresie częstotliwości od 1 kHz do 10 Ghz. Wartość 100 dB jest to tłumienie każdego sygnału wchodzącego i wychodzącego z urządzenia dziesięć miliardów razy. Są to bardzo surowe wymagania.

Istotną kwestią definiowaną przez TEMPEST czy EMSEC jest tzw. „zoning”, czy architektura red/black box. Zasada red/black box polega na wyszczególnieniu części rozwiązań technicznych, gdzie występują informacje jawne i niejawne oraz narzuca izolację między tymi obszarami.

Inne formy wycieku informacji z urządzeń elektronicznych

Warto zadać sobie pytanie, czy TEMPEST obejmuje tylko ograniczanie wycieków informacji poprzez zaburzenia pól elektrycznych i magnetycznych. Okazuje się, że stukanie palcami w klawiaturę emituje dźwięki – przykładowo spacja, mając diametralnie różny kształt, wydaje inny dźwięk przy jej przyciśnięciu niż pozostałe elementy. Samo ułożenie naszych dłoni wpływa na parametry dźwięku wydawanego przez klawiaturę (różny czas i siła wybierania elementu). Dzięki tym zjawiskom możliwa jest analiza dźwiękowa pisania na klawiaturze komputera.

Analogiczne zjawisko występuje w smartfonach. Możliwa jest analiza stukania w ekran w oparciu o obserwację sygnału pochodzącego z żyroskopu czy akcelerometru. Zbadanie takiego sygnału może dać przykładowo informację o wpisaniu pinu i prawdopodobnych miejscach stuknięcia w ekran przez użytkownika. Odpowiednio spreparowane oprogramowanie nie musi mieć dostępu do plików czy nawet ekranu dotykowego, by umożliwić przeprowadzenie ataku na urządzenie z ekranem dotykowym, a wystarczą uprawnienia do sygnałów z akcelerometru/żyroskopu.

Z tego powodu w zasadach TEMPEST definiuje się też dostęp do pomieszczeń i standard zabezpieczenia samych pomieszczeń, gdzie wymieniane są niejawne informacje. Zabezpieczenia obejmują elementy od ekranowania elektromagnetycznego, izolacji zasilania poprzez tłumienie dźwięków i wibracji, ujawnianie wnoszonych urządzeń i zasady kontrolowania dostępu do pomieszczenia przez uprawnioną osobę.

Problem wycieku informacji w radiowych układach elektronicznych analogowo-cyfrowych

Do tej pory dowiedzieliśmy się, że aby utajnić wymianę informacji, trzeba się jak najlepiej odizolować od środowiska zewnętrznego, co nie zawsze jest możliwe. Konieczne bywa utajnianie informacji w czasie pracy urządzenia i przesyłanie niejawnych informacji na zewnątrz.

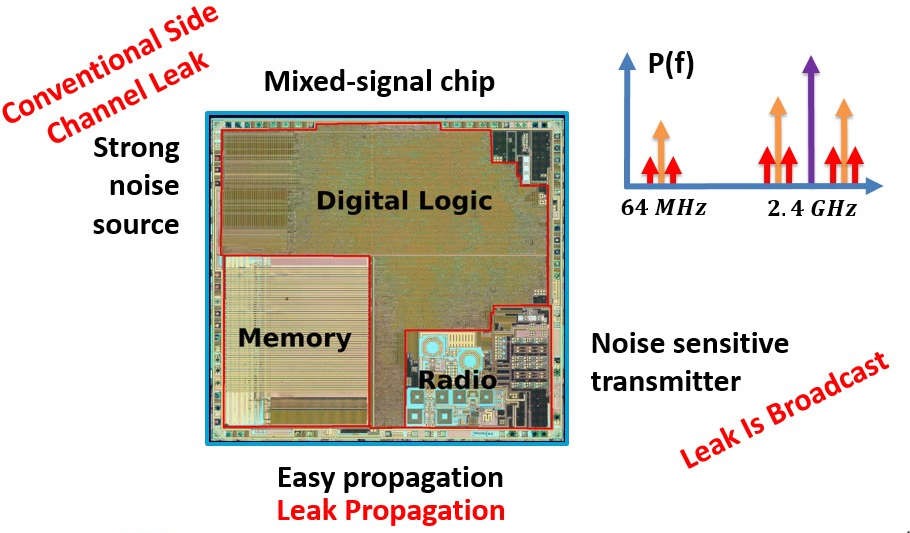

Takimi przykładami są radiowe transmisje Bluetooth czy WiFi, w których trakcie negocjowane są klucze, by potem dane mogły być szyfrowane w czasie transmisji. Często proces dzieje się w układach scalonych, na małej powierzchni krzemu, gdzie jednocześnie mamy wyizolowaną cześć cyfrową i radiową. Problemem jest właśnie to, że na jednym układzie scalonym w bardzo bliskiej odległości występują te dwie części tzw. „mixed signal” układu radiowo-cyfrowego.

Układ radiowy, by wysyłać dane, emituje zmodulowany sygnał radiowy, który jest generowany w tym samym układzie, w którym zachodzi proces szyfrowania czy dokonywania innych manipulacji na danych. Jako że jest to jeden układ scalony, na jednym substracie, a krzem, mimo że nie jest przewodnikiem a półprzewodnikiem, nie zapewnia pełnej izolacji elektrycznej. Z racji małych odległości rzędu milimetrów również przesłuchy elektromagnetyczne zachodzą z dużą łatwością.

Badacze z EURECOM postanowili zbadać, co może pójść źle i zademonstrowali atak o nazwie Screaming Channels.

Analiza i wyniki ataku typu Screaming Channels2

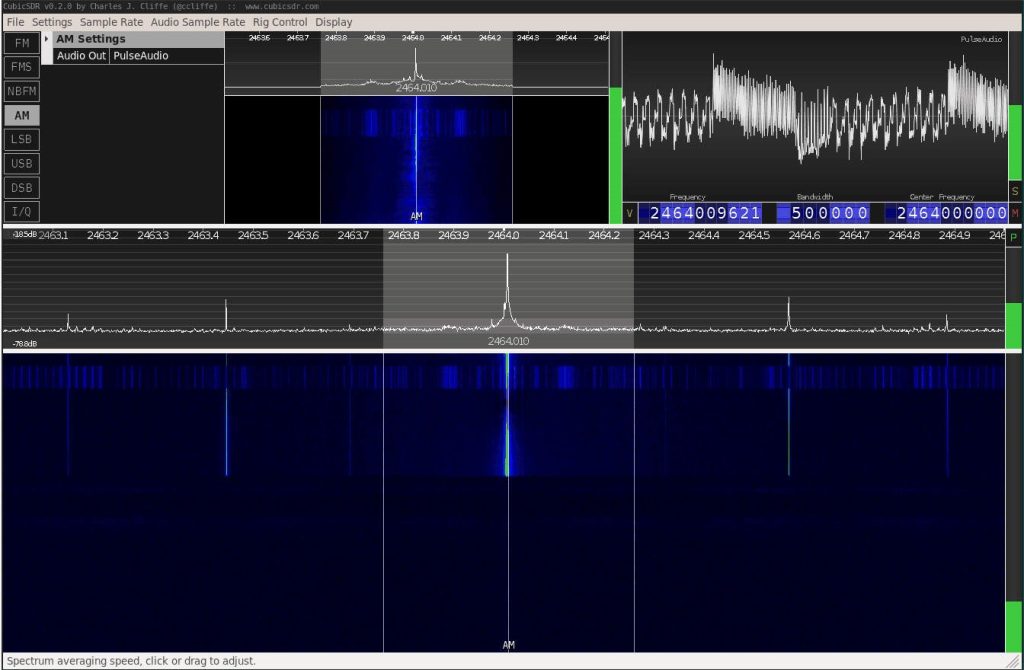

Badacze wzięli na tapet układ nRF52832 będący mikrokontrolerem ARM z wbudowanym transceiverem radiowym na pasmo 2.4 Ghz, mogącym pracować jako transceiver Bluetooth2. Naukowcy wyszli z założenia, że procesor cyfrowy będzie wprowadzał w sygnał radiowy emitowaną przez transceiver modulację do nośnej sygnału radiowego. Obserwowali widmo radiowe prostym odbiornikiem SDR (Sofware Defined Radio) jak Hack-RF i zauważyli nieznacznie zmodulowaną nośną poprzez sygnał zegarowy procesora.

Najprostszym eksperymentem było ustawienie odbiornika radiowego obok układu z mikrokontrolerem, wgranie na mikrokontroler firmware’u, który ustawiał radio na kanał zerowy i dawał możliwość interakcji poprzez interfejs UART z mikrokontrolerem. Z wiedzą, że procesor jest taktowany częstotliwością 64 MHz oraz informacją, że kanał 0 to częstotliwość 2.4 Ghz, postanowili zbadać, czy pojawi się zmodulowany sygnał radiowy poprzez sygnał zegarowy procesora. Obserwowali aktywność w okolicy częstotliwości 2464 Mhz, czyli na częstotliwości będącej sumą nośnej kanału 0 oraz częstotliwości pracy rdzenia mikrokontrolera.

Po dokonaniu transmisji na interfejsie UART, która wywoływała aktywność na procesorze, badacze zaobserwowali, iż istotnie pojawia się zmodulowany sygnał radiowy zgodnie z założeniami. W ten sposób udowodnili, że na sygnale radiowym można zaobserwować całą aktywność procesora. Idąc za ciosem, po kilku miesiącach pracy zademonstrowano atak odzyskujący klucz szyfrowania AES-128 z bibliotek tinycrypt ora mbedTLS. Badacze dokonali także demonstracji ataku na autentykację EddyStone’a od Google’a.

Intencjonalne modulowanie szumów elektromagnetycznych – NoiseSDR3

Ciekawym przypadkiem wytworzenia własnego kanału wycieku informacji, który może być ciężko zidentyfikować, są zamierzone przez atakującego modulacje sygnałów elektromagnetycznych wytwarzanych przez urządzenie elektroniczne.

Komputery w trakcie pracy wykonują program, który zmienia stan urządzenia w czasie poprzez zmuszanie elektroniki do wykonywania konkretnych czynności np. dokonywania obliczeń bądź dostępów do pamięci. W ten sposób szkodliwy program może modulować stanem np. pamięci, dokonując sporej ilości operacji na niej, by potem na krótki czas zaprzestać takich operacji.

Taka manipulacja pamięcią w czasie, powodująca intensyfikację operacji na pamięci, wpływa na liczbę danych przesyłanych np. do pamięci RAM. Zwiększone obciążenie pamięci powoduje większą emisję zakłóceń na częstotliwościach powiązanych z pracą RAM np. powiązanych z zegarem magistrali danych do pamięci. Analizując jak dużo szumu produkuje urządzenie w czasie, można przesyłać z takiego komputera informacje w postaci prostego kodowania OOK (On Off Keying).

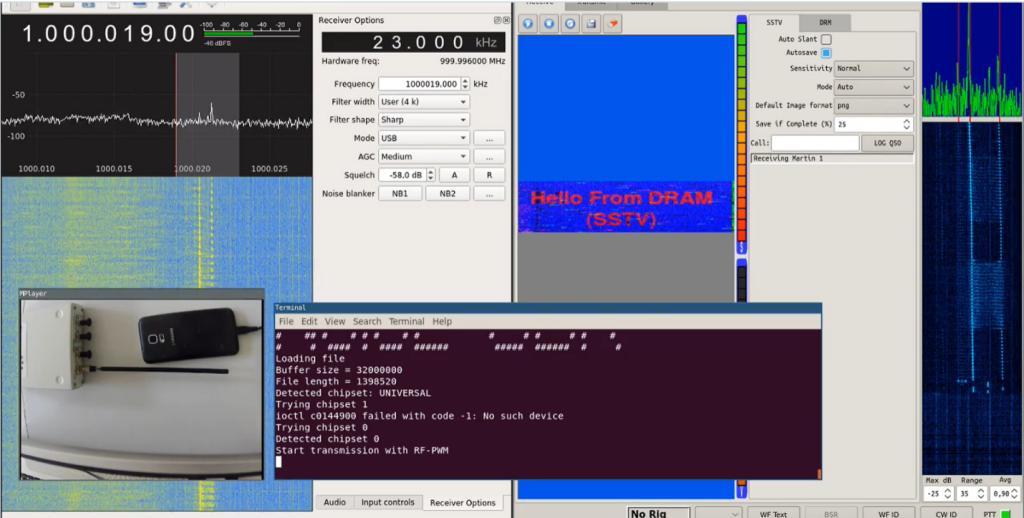

Powyższe podejście jest stosunkowo proste i może nie być efektywne w celu wyprowadzenia pożądanych informacji, gdyż może okazać się zbyt wolne albo nawet zagłuszone poprzez inne emisje. Badacze Giovanni Camurati oraz Aurélien Francillo z EURECOM zademonstrowali modulację szumu ulepszonym atakiem Noise-SDR.

Atak Noise-SDR dokonuje emisji sygnałów z użyciem harmonicznych zegara pamięci RAM, wykorzystując generowaną częstotliwość cyfrowo i programowo pośrednią na zegarze pamięci RAM bez ingerencji w układ sterowania zegarem. Do tego jest w stanie z użyciem modulacji PWM, którą badacze określają jako RF-PWM, generować skomplikowane modulacje częstotliwościowo-amplitudowe jak Olivia, uproszczona modulacja Lory, OFDM czy PSK. Ponadto, jest w stanie dokonać rozpraszania widma techniką DSSS w celu ukrycia niepożądanej emisji. Sam sygnał jest generowany poprzez odpowiednio spreparowane dostępy do pamięci RAM. Atak jest wykonywalny na wielu procesorach z różną architekturą tj. x86-64, ARMv7-A, ARMv8-A, a także MIPS32.

Oczywiście tak stworzony nadajnik jest ograniczony mocą, częstotliwości są ograniczone do harmonicznych taktowania pamięci RAM, a także, by przeprowadzić atak, konieczne jest wprowadzenie oprogramowania na atakowane urządzenie. Przykładowym zastosowaniem ataku może być śledzenie użytkownika urządzenia, niekoniecznie wyprowadzanie informacji z jego urządzenia, ale przeprowadzanie z np. smartfona konkretnej emisji będącej znacznikiem danego urządzenia.

Podsumowanie

W powyższym artykule przedstawiłem przykładowe ataki elektromagnetyczne wykorzystujące sygnały, które emituje lub może emitować urządzenie elektroniczne – celowo bądź nie – bez znaczenia, czy jest to mikrokontroler, smartfon czy komputer typu PC.

Przytoczona wiedza nie wypełnia w pełni spektrum znanych zjawisk, które można wykorzystać do podglądania, śledzenia czy kradzieży informacji, gdyż często poznane wektory ataków są utajnianie na wiele lat ze względu na trudności z poradzeniem sobie z tymi zjawiskami. Szczególnie dotyczy to wiedzy zdobytej przez wojsko i agencje „trzyliterowe”.

Warto mieć świadomość, że informacje mogą wyciekać w bardzo różny sposób, wykorzystując zjawiska niespodziewane przez np. programistę bądź konstruktora systemu wbudowanego, a także w sposób nieprzewidziany przez projektanta urządzenia.

Trzeba uzmysłowić sobie ten temat, szczególnie jeśli buduje się urządzenia elektroniczne, które powinny być bezpieczne. Nie należy ignorować ulotu elektromagnetycznego, gdyż w dzisiejszych czasach sprzęt potrzebny do wykonania podsłuchu bądź ataku jest tani i łatwo dostępny, a często urządzenia pochodzące z Dalekiego Wschodu, nie spełniają norm kompatybilności elektromagnetycznej i niepożądane informacje mogą ulatywać poprzez dosyć silne sygnały.

Bibliografia

- TEMPESTSDR: an sdr tool for eavesdropping on computer screens via unintentionally radiated rf (online)

- Giovanni Camurati Sebastian Poeplau, Marius Muench, Thomas Hayes, Aurélien Francillon, François-Xavier Standaert. Novel side-channel vector in mixed-signal chips with radio transceivers (online) 2020

- Giovanni Camurati Aurélien Francillon. Noise-SDR: Arbitrary Modulation of Electromagnetic Noise from Unprivileged Software and Its Impact on Emission Security (online, zacytowano: 09.01.2023)

***

Na blogu znajdziesz również inne artykuły z obszaru embedded i cyberbezpieczeństwa.

Jeśli już mowa o atakach wymagających zainstalowania oprogramowania na atakowanym komputerze, aby wysyłał dane pomimo odłączenia od sieci, to słyszałem o 2 ciekawych technikach opracowanych w Izraelu:

1. Sterowanie obciążeniem karty graficznej celem rozgłaszania sygnałów – ze względu na spore moce kart (nawet zintegrowanych) moce nadawcze potrafią być dość duże, a równocześnie trudno to zauważyć, bo wpływ na obciążenie CPU jest marginalny. Zasada działania oparta o te same zjawiska jak te, które opisałeś.

2. Wprawianie wentylatorów w wibracje – i za ich pomocą przesyłanie danych. Odczyt następuje za pomocą mikrofonów. Jeśli wibracje maszyny zdołają przenieść się na stalowe elementy konstrukcji budynku, zasięg odczytu może być duży.

To jest o tyle ciekawe, że jeśli zakażony komputer mógłby sterować jakimś silnikiem elektrycznym, to poprzez wibracje cewek mógłby używać bardzo dużych mocy aby generować wibracje.