Pod koniec maja 2022 roku Microsoft zaprezentował światu kompleksowe rozwiązanie do obsługi tożsamości i dostępu. Nowy produkt (a właściwie nowa rodzina produktów) został ochrzczony nazwą „Entra”.

Na miarę zwiększających się oczekiwań względem dostępu i tożsamości dobrze byłoby mieć wgląd we wszystkie rozwiązania w jednym miejscu. Szczególnie, jeśli chcielibyśmy trzymać rękę na pulsie i z wyprzedzeniem planować różne scenariusze, które mogą być potencjalnie groźne dla naszej organizacji.

Dostrzegamy rosnącą potrzebę zaufania w hiperpołączonym świecie. Dzięki Microsoft Entra rozszerzamy nasze rozwiązania dotyczące tożsamości i dostępu, aby mogły służyć jako struktura zaufania dla całego ekosystemu cyfrowego — teraz i w przyszłości.

Joy Chik Corporate Vice President, Microsoft Identity

Microsoft Entra i usługi innych dostawców

Microsoft Entra, poza Microsoft Azure, obejmuje również usługi w chmurze od takich dostawców jak

- Amazon,

- Google.

Pozwala to patrzeć globalnie i udostępnia całą gamę narzędzi związanych z bezpieczeństwem poza tymi oferowanymi przez Microsoft.

Przykładowo, dzięki opcji Permissions Management, którą opiszę bardziej szczegółowo w kolejnych rozdziałach, możemy zarządzać m.in. uprawnieniami w takich chmurach jak Amazon Web Services czy Google Cloud Platform.

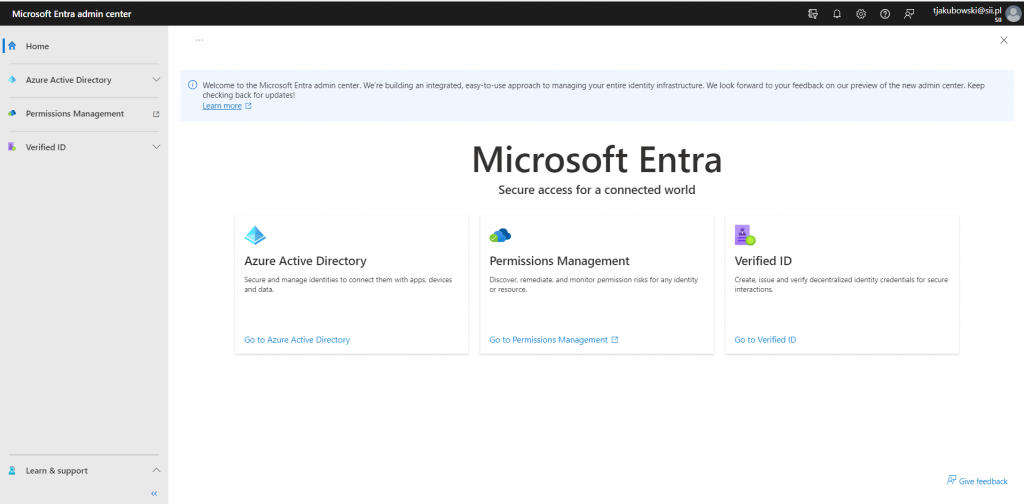

Elementy tworzące Microsoft Entrę

Entra obejmuje wszystkie usługi Microsoftu dotyczące dostępu i bezpieczeństwa w ramach jednego zintegrowanego portalu. Dostępne narzędzia zostały przedstawione poprzez trzy główne elementy:

- Azure Active Directory,

- Permissions Managment,

- Verified ID.

Poniżej przedstawiam widok na panel Microsoft Entra admin center. Niektóre usługi w portalu znajdują się jeszcze w postaci preview. Szybki dostęp jest możliwy poprzez stronę producenta.

Azure Active Directory

Azure AD jest chyba najbardziej rozpoznawalnym elementem Entry. To zintegrowane rozwiązanie do obsługi tożsamości i dostępu w chmurze, które umożliwia administrowanie dostępem do aplikacji i ochroną tożsamości. Azure AD możemy znaleźć również w Azure portalu.

Za pomocą Azure Active Directory użytkownik będzie mógł centralnie sterować szeroką gamą narzędzi związanych z bezpieczeństwem – zarówno w chmurze jak i lokalnie.

Azure AD zapewnia:

- uwierzytelnianie wieloskładnikowe,

- logowanie jednokrotne,

- dostęp warunkowy

dzięki czemu zapewnia skuteczność ochrony przed cyberatakami na poziomie 99,99%.

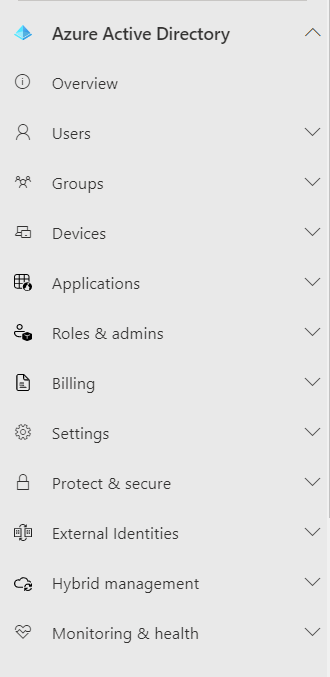

Poniżej przedstawiam usługi w ramach Azure Acitve Directory, które możemy znaleźć w portalu wraz z opisem niektórych funkcji.

Usługi Azure Active Directory

- Users – w tej zakładce znajdziemy informacje o użytkownikach, będziemy mogli odzyskać usunięte konto oraz ustawić ustawienia dla użytkowników zewnętrznych.

- Groups – tutaj będziemy mogli sprawdzić informacje o naszych grupach lub odzyskać usuniętą grupę. Poza tym będziemy w stanie ograniczyć lub przyznać dostęp w zakresie tworzenia grup dla użytkowników.

- Devices – zawiera listę wszystkich przyłączonych/zarejestrowanych urządzeń w Azure AD oraz kluczy BitLocker.

- Applications – z poziomu tej zakładki będziemy mogli m.in. zarejestrować aplikację korporacyjną od takich dostawców jak Amazon czy Oracle. Ponadto, możemy dodać do nich użytkowników lub grupy użytkowników, którzy będą korzystali z aplikacji. Dużym plusem jest funkcja logowania jednokrotnego, dzięki której użytkownik może uzyskać dostęp do aplikacji bez konieczności uwierzytelniania przy użyciu różnych poświadczeń.

- Roles & admins – z tego miejsca istnieje możliwość nadania i sprawdzenia wszystkich ról administracyjnych w Azure AD lub customizacji swoich własnych.

- Billing – w tej zakładce będziemy mogli podejrzeć funkcję licencji, którą posiadamy oraz kupić lub skorzystać na zasadzie free traialu z innej. Poza tym możemy nawiązywać połączenia z użytkownikami zewnętrznymi spoza naszej organizacji oraz zarządzać ich dostępem.

- Settings – tutaj dokopiemy się do „Preview hub”, gdzie podejrzymy listę nowych funkcji, które pojawiły się w Azure AD. Z zakładki Settings będziemy też w stanie dodać aplikacje MDM oraz MAM, a także założyć nową domenę.

- Protect & Secure – zakładka, w której znajdziemy wykaz funkcji umożliwiających zabezpieczenie Azure AD. Będziemy mogli:

- skonfigurować polityki do dostępu warunkowego,

- ustawić różne metody uwierzytelniania (m.in. Microsoft Authenticator, wiadomość tekstową, uwierzytelnianie oparte na certyfikatach lub dostęp tymczasowy),

- ustawić metody resetowania hasła,

- skonfigurować Azure multifactor authentication.

- Dowiemy się tu także o potencjalnie niebezpiecznych użytkownikach (Risky users) oraz ryzykownych logowaniach (Risky sign-ins), co dzięki możliwości wygenerowania dość szczegółowych raportów z informacjami takimi jak np. poziom zagrożenia, data czy adres IP niebezpiecznych zachowań, pomoże z wyprzedzeniem znaleźć źródło i chronić naszą organizacje przed zagrożeniami.

W Protect & Secure sprawdzimy również swój stan zabezpieczeń i zalecenia, jak go usprawnić w Microsoft Secure Score.

- External Identities – funkcje przedstawione w tej zakładce możemy również znaleźć we wspomnianej powyżej zakładce „Billing”. External Identities to zestaw narzędzi umożliwiających zarządzanie i zabezpieczenie użytkowników zewnętrznych spoza granic naszej organizacji.

- Hybrid management – w tej zakładce znajdziemy m.in. Azure Active Directory Connect, czyli narzędzie, które umożliwia synchronizację tożsamości między środowiskami on-premisowymi a Azure AD.

- Monitoring & health – znajdziemy tu usługi umożliwiające monitoring Azure AD. Będziemy w stanie m.in.:

- podejrzeć wszystkie próby logowania niezgodne z regułami Azure AD wraz z informacjami o takiej próbie,

- sprawdzić wszystkie logowania z naszego tenanta,

- uzyskać dostęp do Log Analytics,

- sprawdzić aktywność naszych aplikacji.

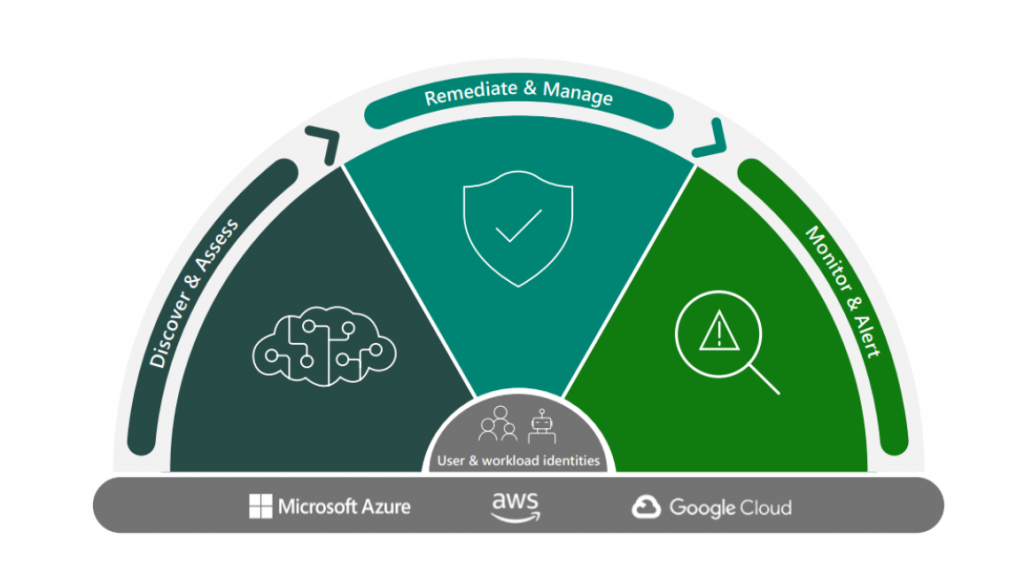

Permissions management

Jeśli słyszałeś kiedyś o CloudKnox, a może miałeś okazję z niego korzystać, to funkcje Permissions management nie powinny być Ci obce. Latem 2021 Microsoft przejął CloudKnox Security – lidera w dziedzinie zarządzania uprawnieniami infrastruktury w chmurze (CIEM) – a od lipca 2022 roku oferowane tam usługi są generalnie dostępne w Microsoft Entra Permissions management.

Entra Permissions management jest multichmurową platformą do zarządzania uprawnieniami, która ma na celu ochronę krytycznej infrastruktury i tożsamości w chmurze. Za pomocą Permissions managementu będziemy w stanie zarządzać tożsamością i uprawnieniami w takich chmurach jak:

- Amazon Web Services,

- Google Cloud Platform,

- Microsoft Azure.

Permissions management wykrywa, pomaga w dostosowaniu oraz monitoruje nieużywane i nadmierne uprawnienia, używając przy tym zabezpieczenia Zero Trust poprzez dostęp z najmniejszymi uprawnieniami.

- Wykrywanie – dzięki tej funkcji jesteśmy w stanie uzyskać szczegółowy wgląd w aktywność tożsamości w zasobach, ocenić ryzyko związane z uprawnieniami oraz monitorować przyznawanie uprawnień w stosunku do tych dotychczas posiadanych.

- Środki zaradcze – poprzez ten element dostosowujemy odpowiednio rozmiar swoich uprawnień w zależności od użycia. Możemy także przyznawać nowe uprawnienia na żądanie i automatyzować dostęp just-in-time do zasobów w chmurze. To rozwiązanie umożliwia również automatyczne usuwanie uprawnień, które nie były używane przez ponad 90 dni.

- Monitorowanie – dzięki funkcji monitorowania w Permissions management jesteśmy w stanie śledzić i wykrywać nieprawidłowości w użyciu uprawnień oraz generować raporty, aby otrzymać lepszy wgląd w sytuacje i szybciej zneutralizować napotkany problem.

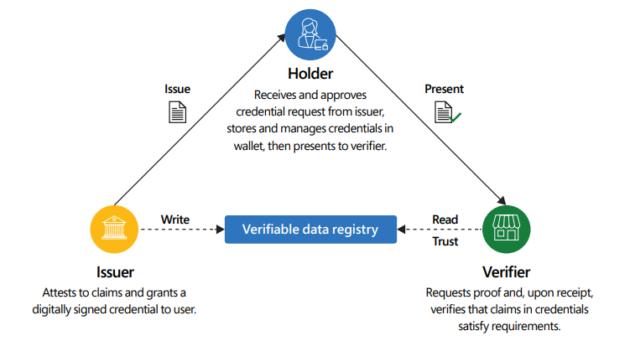

Verified ID

W sierpniu tego roku Microsoft poinformował o ogólnej dostępności ostatniego z trzech przewodnich elementów Entry – zdecentralizowanej tożsamości (Verified ID).

Umożliwia ona osobom lub organizacjom wystawianie poświadczeń, które następnie w prosty i rzetelny sposób dają możliwość weryfikacji tożsamości danego użytkownika w Internecie.

Verified ID umożliwi kontrolowanie przez organizacje lub użytkowników informacji o tożsamości, a jeśli zajdzie potrzeba – anulowanie poświadczenia.

Organizacja może wykorzystać Verified ID np. do uzyskania większej kontroli nad tym, jakie informacje będzie udostępniać swoim użytkownikom oraz np. do procesu onboarding pracowników lub zweryfikowaniu poświadczeń na temat kompetencji zatrudnionych osób.

Zamiast udzielać szerokiej zgody niezliczonym aplikacjom i usługom oraz rozpowszechniać dane dotyczące tożsamości wśród wielu dostawców, Verified ID pozwala osobom i organizacjom decydować, jakie informacje udostępniają, kiedy je udostępniają, komu je udostępniają i — w razie potrzeby — odbierać je z powrotem.

Joy Chik Corporate Vice President, Microsoft Identity

Przykładem narzędzia służącego do weryfikacji poświadczeń jest np. Microsoft Authenticator. Działa na zasadzie „cyfrowego portfela” zawierającego poświadczenia wydane i zweryfikowane przez organizację na temat użytkownika.

Authenticator przyda się, jeśli chcielibyśmy zwiększyć nasze cyfrowe bezpieczeństwo i dodać np. do Azure portalu metodę uwierzytelnienia za pomocą poświadczeń. Wówczas przyda się nam ta aplikacja służąca weryfikowaniu tożsamości.

Podsumowanie

Microsoft Entra jest ciągle rozwijającą się platformą skupiającą najważniejsze narzędzia z zakresu tożsamości i dostępu. Mimo że w dniu pisania artykułu niektóre elementy były jeszcze w preview, to prawdopodobnie w najbliższym czasie będą stawać się ogólnodostępne.

Sam portal jest bardzo przejrzysty i zawiera usługi skierowane właśnie pod dostęp i tożsamość, przez co użytkownik lub administrator chcący dokonać zmian w tym zakresie, będzie mógł zrobić to w łatwy sposób.

Dużym plusem jest również dodanie nowych elementów w postaci Permissions Management oraz Verified ID, dzięki którym z większym spokojem możemy czuwać nad bezpieczeństwem naszej tożsamości.

Więcej informacji na temat Microsoft Entra

W celu zdobycia szerszej wiedzy na temat portalu zapraszam do odwiedzenia poniższych stron.

- Trochę o koncepcji i założeniach portalu

- Najważniejsze informacje o portalu

- Więcej na temat Azure AD

- Więcej na temat Permissions Management

- Więcej na temat Verified ID

***

Jeśli interesuje Cię tematyka Azure, polecamy również inne artykuły naszych specjalistów np.: Aplikacje multi-tenant w Azure, Azure Arc – rozwiązanie dla infrastruktury hybrydowej i multicloud, Skalowalny monitoring dla środowisk Azure oraz Usługi Azure Policy i Azure Blueprint.

Zostaw komentarz