„Tyle wiemy o sobie, ile nas sprawdzono” Wisława Szymborska

Powyższy cytat bardzo trafnie opisuje potrzebę weryfikacji. Lepiej natomiast, kiedy sprawdzimy się sami, niż gdyby na środowisku produkcyjnym miałoby nas sprawdzić rzeczywiste włamanie.

Weryfikacja w procesie cyberbezpieczeństwa

Proces cyberbezpieczeństwa nie różni się znacząco od standardowego procesu wdrażania lub wytwarzania oprogramowania czy systemu. Również faza weryfikacji (testowania) bezpieczeństwa jest podobna do testów funkcjonalnych aplikacji.

Proces bezpieczeństwa w organizacji rozpoczyna się od identyfikacji kluczowych procesów i danych. Innymi słowy: określamy co i przed czym chcemy chronić. Następnie ustalamy, jak należy się zabezpieczyć. Tak zbudowany System Zarzadzania Bezpieczeństwem w organizacji powinien obejmować zarówno aspekty technologiczne jak i procedury.

W kolejnym etapie następuje implementacja naszych planów. Wdrażamy procedury, narzędzia oraz szkolimy pracowników. I tu przychodzi czas na weryfikację. Po etapie implementacji przechodzimy do etapu utrzymania. W jego trakcie skupiamy się na monitorowaniu i rozwiązywaniu potencjalnych incydentów bezpieczeństwa.

Oczywiście, powyższy proces jest tylko schematem uproszczonym. W rzeczywistości proces weryfikacji jest procesem ciągłym.

Zakres weryfikacji

Pierwsze pytanie, jakie organizacja powinna sobie zadać, to: Co właściwie chcemy zweryfikować i jaki powinien być zakres tej weryfikacji?

Czynnikiem mówiącym o zakresie przeprowadzonej weryfikacji jest poziom organizacyjny będący przedmiotem testów. Przykładowo:

- Poziom organizacji

- Weryfikacja bezpieczeństwa całej organizacji lub konkretnej jednostki organizacyjnej (np. konkretnej fabryki).

- Poziom systemu lub rozwiązania

- Weryfikacja bezpieczeństwa określonych systemów (np. infrastruktury sieciowej, środowiska chmurowego).

- Weryfikacja bezpieczeństwa określonego rozwiązania (np. konkretnej aplikacji do zbierania zamówień).

- Weryfikacja kontrahenta

- Weryfikacja bezpieczeństwa rozwiązania firmy trzeciej.

Bardzo ważne jest, aby pamiętać, że decyzja o rodzaju oraz intensywności weryfikacji powinna bazować na ocenie ryzyka. W rzeczywistości ocena ryzyka powinna być pierwszym krokiem dla prawie każdej aktywności związanej z bezpieczeństwem. Pozwala nam to uniknąć sytuacji, w której wdrożone zabezpieczenia lub przeprowadzone weryfikacje są nieadekwatne do zagrożeń.

Rodzaje weryfikacji

W dalszej części artykułu przedstawię przykładowe sposoby weryfikacji oraz ich wady i zalety. Jako zakres przyjmijmy hipotetyczną sytuację zaimplementowania i wdrażania przez organizację nowej aplikacji internetowej.

Ocena bezpieczeństwa

Jest to przeprowadzenie manualnej lub półautomatycznej oceny istniejących systemów, rozwiązań, procedur. Ocena przeprowadzana jest z reguły na podstawie wypracowanych, dobrych praktyk oraz uznanych standardów. Przykładowa weryfikacja aplikacji internetowej może polegać na:

- Ocenie architektury i rozwiązań projektowych.

- Secure code review – manualnym i automatycznym.

- Ocenie konfiguracji.

- Ocenie procesu wytwarzania oprogramowania.

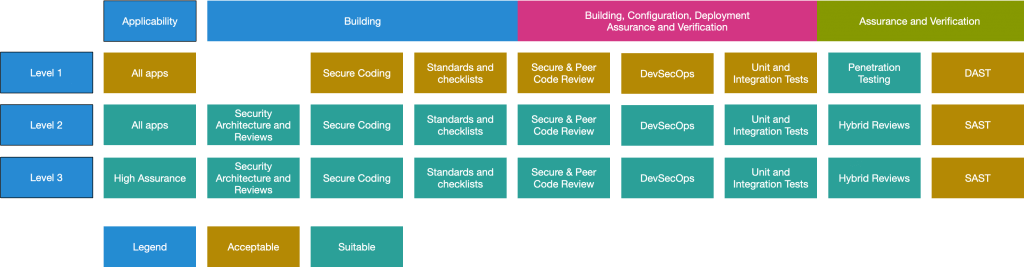

Przydatnym narzędziem do oceny bezpieczeństwa aplikacji internetowych jest OWASP Application Security Verification Standard (ASVS). Jest to framework, który skupia się na zdefiniowaniu kontrolek bezpieczeństwa wymaganych podczas projektowania, rozwijania i testowania nowoczesnych aplikacji internetowych oraz usług internetowych. Poszczególne kontrolki określane są dla określonego poziomu (level 1, 2 lub 3).

Zalety

- Szybka identyfikacja błędów i niedoskonałości konfiguracji.

- Źródło dobrych praktyk i zabezpieczeń w projekcie – na podstawie uznanych standardów.

- Identyfikacja potencjalnych zagrożeń, pominiętych przez testy penetracyjne.

Wady

- Może być czasochłonna.

- Podatna na zbyt restrykcyjną weryfikację.

- Nie ma takiej „mocy sprawczej” jak testy penetracyjne.

- Niezbędne jest posiadanie dostępu do potencjalnie wrażliwych obszarów.

Kiedy stosować

- Przynajmniej raz przed pierwszym wdrożeniem rozwiązania.

- Oceny, takie jak secure code review, powinny być stosowane na bieżąco.

- Kiedy testy penetracyjne wykazały dużo uchybień.

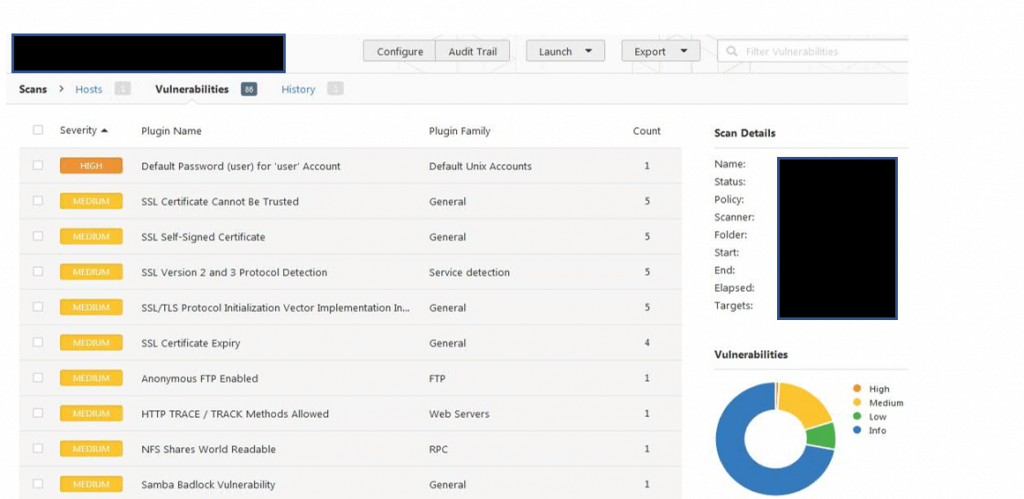

Ocena podatności

Ocena podatności to proces identyfikowania, klasyfikowania i priorytetyzowania podatności w zabezpieczeniach aplikacji. Kompleksowa ocena podatności weryfikuje, czy system informatyczny jest narażony na znane podatności, przypisuje poziomy istotności zidentyfikowanym podatnościom i, w razie potrzeby, zaleca kroki naprawcze lub łagodzące. Wykonywana jest najczęściej poprzez automatyczne skanowanie aplikacji przy pomocy przeznaczonych do tego narzędzi np. Nessus, BurpSUite, Qualys, OpenVAS. Na rynku dostępne są zarówno płatne, jak i darmowe narzędzia.

Zalety

- Nie wymaga dużego nakładu pracy.

- Pozwala zidentyfikować znane podatności, które najczęściej są wykorzystywane do łamania zabezpieczeń.

- Łatwa do automatyzacji.

Wady

- Duża liczba problemów fałszywie dodatnich.

- Często niesłusznie mylona z testami penetracyjnymi.

Kiedy stosować

- Podczas testów penetracyjnych oraz oceny bezpieczeństwa.

- Okresowo, z dużą częstotliwością.

- Przy każdym wdrożeniu.

Testy penetracyjne

Testy penetracyjne są podstawowym sposobem weryfikacji. W ich trakcie wykonywane są realne (autoryzowane) ataki na testowane systemy. Testy penetracyjne wykonuje się najczęściej w oparciu o jedną z uznanych metodologii np. Penetration testing execution standard (PTES).

Test penetracyjny składa się z poniższych etapów:

- Wstępne interakcje.

- Zdobywanie informacji.

- Modelowanie zagrożeń oraz analiza podatności.

- Włamanie.

- Utrzymanie dostępu i aktywności powłamaniowe.

- Raportowanie.

- Re-testy.

Jako rezultat testów tworzony jest raport z testów wskazujący zidentyfikowane problemy, ich istotności oraz propozycje naprawy.

Zalety

- Rzeczywisty test badanego systemu.

- Badane jest również działanie zespołów monitorujących podejrzane aktywności.

- Umożliwia kompleksową weryfikację kilku systemów.

- Pozwala na identyfikację luk na stykach systemów.

- Stanowi dobrą „motywację” dla kadry zarządzającej.

Wady

- Istnieje ryzyko destabilizacji testowanego systemu, uszkodzenia lub ujawnienia danych.

- Z racji ograniczeń czasowych nie dają gwarancji znalezienia wszystkich luk.

- Mogą wymagać dużej pracochłonności.

Kiedy stosować

- Przynajmniej raz przed pierwszym wdrożeniem rozwiązania.

- Okresowo, z mniejszą częstotliwością lub przy większych wdrożeniach.

Podsumowanie

Podsumowując, weryfikacja jest niezbędnym elementem zapewniającym bezpieczeństwo organizacji. Nie zawsze jednak mamy możliwości przeprowadzić rzetelną weryfikację. W takich wypadkach dobrze jest wiedzieć, jakie są dostępne opcje, poznać ich wady i zalety. Przykładowo, wykonanie oceny podatności aplikacji internetowej nie generuje dużych kosztów, a w znacznym stopniu zabezpiecza przed włamaniem.

Zostaw komentarz