W planach budżetu znajdują się dane wrażliwe z punktu widzenia organizacji. Dlatego też istotne jest zabezpieczenie ich w taki sposób, aby z dostęp do nich mieli tylko uprawnieni użytkownicy. Z drugiej strony zarządzanie kontrolą dostępu do planów budżetów powinno być na tyle elastyczne, aby nie utrudniało pracy nad planowaniem.

Podstawowym zabezpieczeniem dostępu do modułu Budżetowania w systemie AX są dwie role użytkowników: Pracownik ds. budżetu i Menedżer budżetu. W tym miejscu warto nadmienić, że rola Menedżer budżetu ma szersze uprawnienia w zakresie: konfigurowania modułu, przeglądu budżetów oraz zatwierdzania planów budżetów i wpisów do rejestru budżetu.

Modele bezpieczeństwa

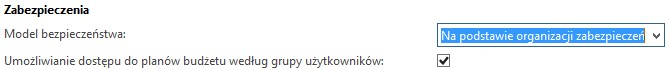

Kontrola dostępu do Planów budżetu w systemie AX 2012 jest realizowana poprzez tzw. modele bezpieczeństwa. W module budżetowanie są dostępne dwa modele bezpieczeństwa, w oparciu o:

- organizację zabezpieczeń

- stanowiska pracowników

Wybrany model bezpieczeństwa jest propagowany na całą organizację, tzn. jeżeli nawet na jednej instalacji AX działa kilka spółek, to we wszystkich obowiązuje jeden model bezpieczeństwa. Niezależnie od wyboru modelu bezpieczeństwa, w AX 2012 dostęp do planów budżetu można rozszerzyć o zdefiniowane grupy użytkowników, które są przypisywane do poszczególnych planów budżetu. Innymi słowy obligatoryjnie wybieramy jeden z dwóch dostępnych modeli bezpieczeństwa, a ponadto opcjonalnie można zdefiniować grupy użytkowników poszczególnych planów budżetu.

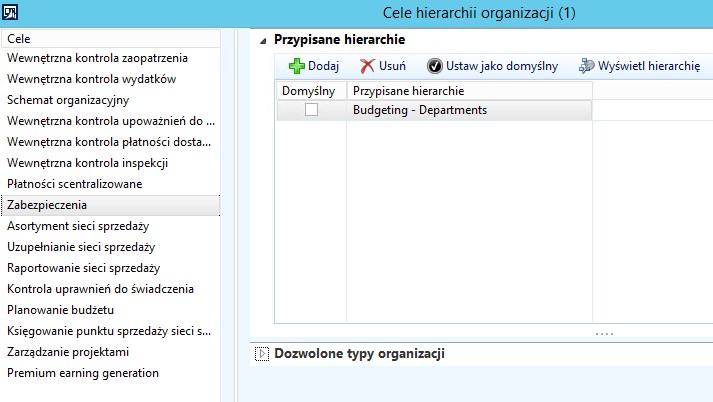

Kontrola dostępu do planów budżetu na podstawie hierarchii zabezpieczeń

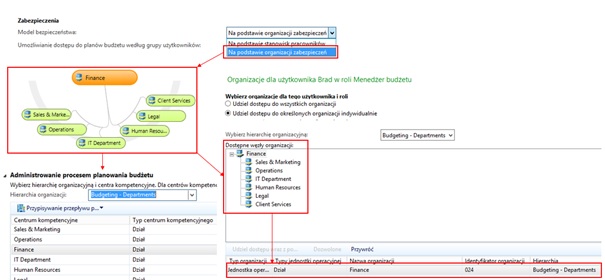

Kontrola dostępu polega na przypisaniu roli użytkownika do hierarchii organizacji, która to została wybrana w procesie planowania budżetu. Z poziomu roli użytkownika Menedżera budżetu lub Pracownika ds. budżetu możemy:

- Udzielić dostępu do wszystkich organizacji

- Udzielić dostępu do określonych węzłów hierarchii organizacji

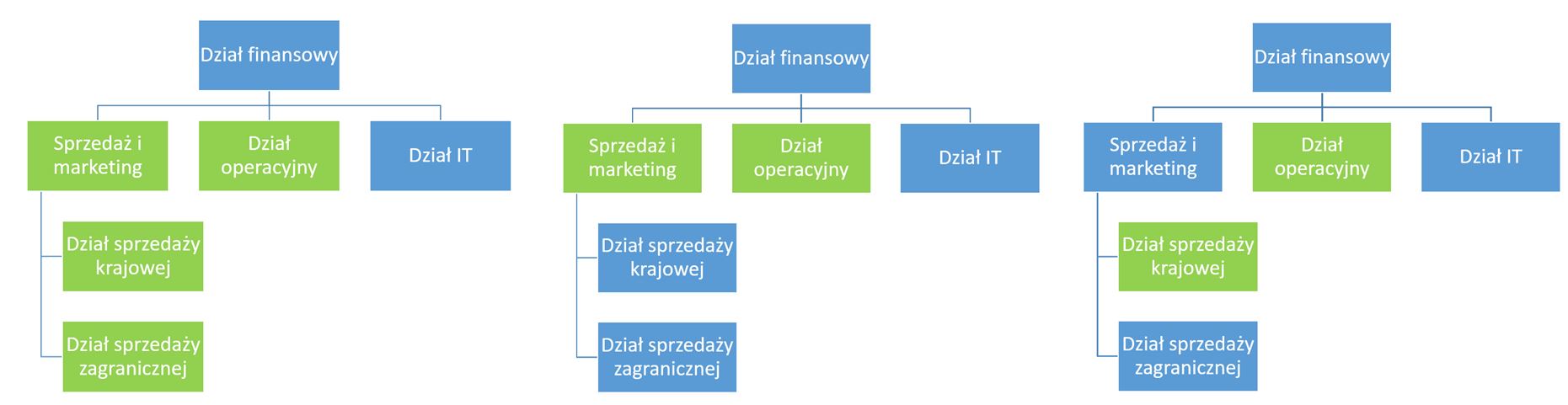

Po wybraniu opcji Udziel dostępu do określonego węzła organizacji indywidualnie można precyzyjnie ustawić dostęp do planów budżetu. Poniżej znajdują się trzy przykłady, które pozwolą lepiej zobrazować działanie tego modelu zabezpieczeń. Na zielono zostały zaznaczone węzły, do których użytkownik ma dostęp.

W pierwszym przykładzie użytkownik ma dostęp do planów budżetu Dział operacyjny oraz Sprzedaż i marketing wraz z działami podrzędnymi.

W drugim przykładzie użytkownik ma dostęp do planów budżetu Dział operacyjny oraz Sprzedaż i marketing, ale już bez dostępu do planów składających się na plan budżetu Sprzedaż i marketing. Innymi słowy użytkownik widzi globalny plan budżetu Sprzedaż i marketing, natomiast nie widzi planów budżetu Działu sprzedaży krajowej i Działu sprzedaży zagranicznej.

W trzecim przykładzie użytkownik widzi plany budżetów Działu sprzedaży krajowej ale bez budżetu Sprzedaży i marketingu oraz Działu sprzedaży zagranicznej. Widzi również plan budżetu Działu operacyjnego.

Kontrola dostępu do planów budżetu na podstawie stanowisk pracowników

Drugim sposobem kontroli dostępu do planów budżetu jest Model bezpieczeństwa na podstawie stanowisk pracowników. Ta opcja polega na zatrudnieniu danego pracownika w dziale, zawartego w hierarchii organizacji wybranej w procesie planowania budżetu, użytego w planie budżetu.

Pierwszy krok polega na Utworzeniu pozycji (wakatu) i zatrudnieniu pracownika. W drugim kroku należy skojarzyć nowozatrudnionego pracownika z użytkownikiem systemu, aby mógł on w ogóle się poruszać po systemie.

Wykorzystując ten model bezpieczeństwa, użytkownik będzie widział tylko plany budżetu dotyczące działu, w którym jest zatrudniony.

Grupy użytkowników

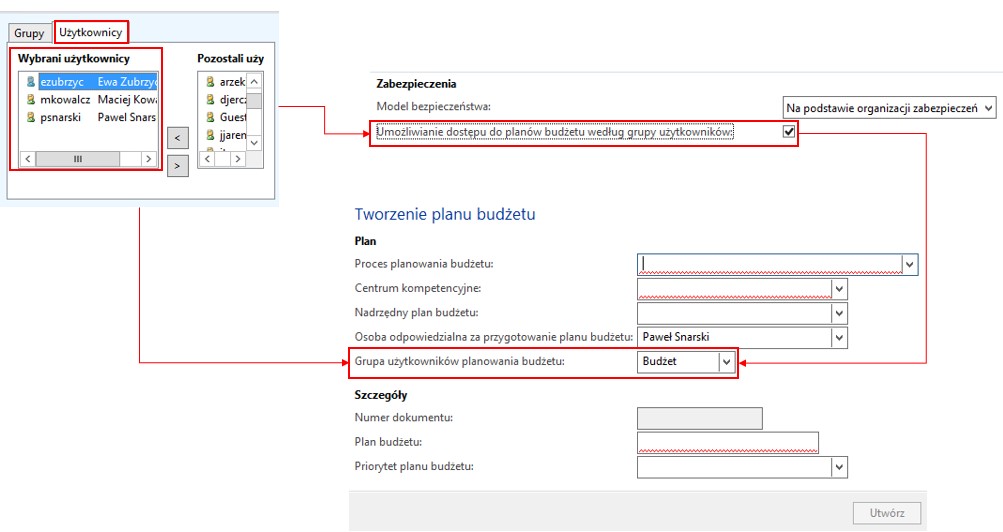

Niezależnie od tego który model bezpieczeństwa zostanie wybrany, uprawnienia dostępu do planów budżetu można rozszerzyć tworząc Grupy użytkowników. Utworzona grupa użytkowników może być wybrana podczas tworzenia nowego planu budżetu.

W zależności z którym modelem bezpieczeństwa jest zaznaczony checbox Umożliwienie dostępu planów budżetów według grupy użytkowników, to efekt tej kombinacji jest inny.

Jeżeli zostanie wybrany model bezpieczeństwa Na podstawie organizacji zabezpieczeń, to użytkownik będzie miał dostęp do planów budżetów spełniających następujące kryteria:

- W kreatorze planu budżetu został wybrany proces planowania budżetu, zawierający hierarchię organizacji, do której ma uprawnienia rola danego użytkownika (Menedżer do spraw budżetu lub Pracownik do spraw budżetu)

lub / i

- W kreatorze planu budżetu została wybrana grupa użytkowników, do której jest przypisany dany użytkownik

Jeżeli natomiast zostanie wybrany model bezpieczeństwa Na podstawie stanowisk pracowników, to użytkownik będzie miał dostęp do planów budżetów spełniających następujące kryteria:

- W kreatorze planu budżetu został wybrany proces planowania budżetu, zawierający hierarchię organizacji do której należy dział, w którym jest zatrudniony pracownik powiązany z danym użytkownikiem

lub / i

- W kreatorze planu budżetu została wybrana grupa użytkowników, do której jest przypisany dany użytkownik

Podsumowanie

Model zabezpieczeń Na podstawie organizacji zabezpieczeń lepiej sprawdza się w organizacjach, w których planowanie budżetu odbywa się z góry do dołu. Przykładem może być sytuacja, w której budżety planowane są dla wszystkich działów w organizacji przez controlling. W takim przypadku controlling ma dostęp do wszystkich planów budżetów, a poszczególne działy przez wykorzystanie Grup użytkowników tylko do swoich.

Model zabezpieczeń Na podstawie stanowisk pracowników lepiej sprawdza się w organizacjach, które planowanie budżetu odbywa się z dołu do góry. W takim przypadku dyrektorzy tworzą plany budżetu dla poszczególnych działów, a controlling ma dostęp do poszczególnych planów budżetu przez przypisanie do planów budżetu Grupy użytkowników np. o nazwie Controlling.

Wydaje się, że model bezpieczeństwa Na podstawie organizacji zabezpieczeń jest bardziej elastyczny niż Na podstawie stanowisk pracowników, ponieważ łatwiej jest dodać do roli nowy węzeł hierarchii organizacji niż zmieniać miejsce zatrudnienia pracowników. Ponadto w organizacji może być wykorzystywanych wiele hierarchii organizacji. Aby wykorzystywać daną hierarchię organizacji do zabezpieczeń wystarczy do niej przypisać cel Zabezpieczenia.

Zostaw komentarz