Podstawowym elementem procesu zarządzania bezpieczeństwem w sieci OT jest Audyt bezpieczeństwa w sieciach przemysłowych. Jest to kompleksowy proces oceny i analizy, którego celem jest zidentyfikowanie, ocenienie i zarządzanie ryzykiem związanym z bezpieczeństwem infrastruktury przemysłowej.

W dalszej części artykułu przedstawię najważniejsze elementy audytu na przykładzie audytu przeprowadzonego przez Sii w jednym z polskich przedsiębiorstw farmaceutycznych.

Planowanie i zakres audytu

W pierwszym kroku określa się cel i zakres audytu, co obejmuje identyfikację systemów i sieci, które zostaną poddane audytowi, a także ustalenie priorytetów i celów audytu. W porozumieniu z klientem podjęto decyzję, że audyt będzie obejmował jedynie dwa systemy automatyki przemysłowej:

- Room Management System (RMS) – monitorowanie temperatury i wilgotności pomieszczeń,

- Building Management System (BMS) – monitorowanie i zmiana konfiguracji nastaw, np. wentylacji.

Te systemy nie są bezpośrednio zaangażowane w proces produkcji, ale mają charakter priorytetowy z uwagi na konieczność raportowania pomiarów do Głównego Inspektoratu Farmaceutycznego. Warunki środowiskowe są niezwykle istotne z punktu widzenia właściwego przygotowania produktu końcowego.

Celem audytu była weryfikacja zabezpieczeń sieci teleinformatycznej, która odpowiada za przepływ danych pomiędzy elementami obu systemów.

Zespół audytowy

Na tym etapie tworzy się zespół audytowy, który będzie odpowiedzialny za przeprowadzenie audytu. Zespół ten powinien być dobrze wykwalifikowany i posiadać wiedzę z zakresu bezpieczeństwa przemysłowego. Zespół powinien składać się z następujących członków:

- Audytor,

- Inżynier automatyki,

- Inżynier sieci,

- Cybersecurity SME,

- Process Safety SME,

- Operator z doświadczeniem w obsłudze procesu podlegającego audytowi.

W skład zespołu powołano osoby zarówno z ramienia firmy, która jest poddawana audytowi, jak i z firm zewnętrznych, które sprawują kontrolę nad tymi systemami. Bardzo istotne jest, aby osoby zaangażowane do zespołu posiadały niezbędną wiedzę z zakresu funkcjonowania i obsługi systemu.

Zbieranie informacji

Przed rozpoczęciem audytu, zbiera się informacje na temat sieci i systemów przemysłowych, takie jak schematy sieci, konfiguracje urządzeń, listy kontroli dostępu itp. Jest to niezbędny element mający na celu zrozumienie działania systemów, określenie konsekwencji oraz ocenę ryzyka, co umożliwia podejmowanie decyzji zmierzających do minimalizacji nieakceptowalnych ryzyk. Aby to osiągnąć, należy zrozumieć aktualne powiązane praktyki i procedury, analizowany system i kontrolowane procesy przemysłowe.

Bardzo ważnym elementem zbierania danych jest wizja lokalna, której celem jest:

- wizualna ocena systemu,

- przegląd bezpieczeństwa fizycznego,

- porównanie rysunków z rzeczywistą instalacją,

- obserwacja środowiska pracy,

- przeprowadzenie wywiadów z personelem operacyjnym,

- określenie krytyczności urządzeń,

- opis procesów, przepływów i zależności.

Zbieranie informacji w projekcie składało się z następujących czynności:

- wizja lokalna wraz z objaśnieniem procesu produkcji i wdrożonych zabezpieczeń,

- wywiad z pracownikami na temat procedur i funkcjonowania systemu,

- wywiad z przedstawicielami firm współpracujących w kwestii konfiguracji urządzeń sieciowych i końcowych,

- zapoznanie się z dokumentacją, taką jak lista urządzeń, diagramy sieci, itd.,

- zapis konfiguracji wybranych urządzeń.

Potencjalne zagrożenia

Podczas audytu identyfikuje się potencjalne zagrożenia dla infrastruktury przemysłowej, takie jak: luki w zabezpieczeniach, nieaktualne oprogramowanie, nieautoryzowane urządzenia lub dostęp do sieci. Źródło zagrożenia to podmiot, który może zainicjować zagrożenie, czy to osoba, grupa osób, obiekt (np. sprzęt lub oprogramowanie) lub nawet zdarzenie środowiskowe, takie jak pożar lub powódź. Podczas identyfikowania źródła zagrożenia pomocne jest określenie niektórych cech źródła, takich jak jego lokalizacja, możliwości i motywacja.

Przykładowe źródła zagrożeń to:

- autoryzowany personel wewnętrzny,

- autoryzowana strona trzecia,

- nieautoryzowany personel wewnętrzny,

- nieupoważniona osoba zewnętrzna (haker),

- złośliwe oprogramowanie,

- sprzęt,

- środowisko.

Przykładowe sytuacje:

- Pracownik fizycznie uzyskuje dostęp do strefy kontroli procesu i podłącza pamięć USB do jednego z komputerów.

- Autoryzowany personel wsparcia uzyskuje dostęp do strefy kontroli procesu przy użyciu zainfekowanego laptopa, co powoduje zagrożenie w postaci infekcji wirusowej.

- Nieświadomy pracownik otwiera wiadomość e-mail typu phishing, która narusza jego dane uwierzytelniające i umożliwia zewnętrznemu atakującemu uzyskanie dostępu do poufnych danych.

Identyfikacja zagrożeń

Luka bezpieczeństwa (ang. vulnerability) to dowolna wada lub słabość w projekcie, implementacji lub działaniu systemu, którą można wykorzystać do naruszenia bezpieczeństwa systemu. Nie zawsze jest konieczne identyfikowanie konkretnych szczegółów luk.

Identyfikacja zagrożeń polegała na wypełnieniu kwestionariusza pytań na podstawie informacji udzielonych przez członków zespołu audytowego, obserwacji w trakcie wizji lokalnej oraz dyskusji dotyczących poszczególnych kwestii.

Wyznaczono 8 obszarów, w ramach których dokonano oceny stanu faktycznego wdrożonych zabezpieczeń oraz identyfikacji zagrożeń, na jakie narażony jest system. Przedmiotowe obszary to:

- Organizacja i zakres odpowiedzialności.

- Zarządzanie ryzykiem.

- Zarządzanie kontami użytkowników, uwierzytelnieniem i autoryzacją.

- Architektura sieci.

- Kontrola dostępu.

- Bezpieczeństwo urządzeń i danych.

- Wykrywanie zagrożeń.

- Ciągłość działania i odtwarzanie systemu po awarii.

Ocena ryzyka

Ryzyko jest oceniane pod kątem potencjalnych skutków i prawdopodobieństwa wystąpienia zagrożeń. W wyniku tej oceny określa się priorytety i klasyfikuje ryzyka.

Ocena krytyczności obejmuje:

- Ocenę krytyczności zasobu IACS.

- Miarę negatywnego wpływu, jaki powinna mieć informacja, która może okazać się niedostępna, zawodna lub zagrożona.

- Rozważenie czy informacja komunikuje się z pracownikami/wykonawcami, co jest ważnym elementem oceny ryzyka.

- Wykorzystanie metodologii identyfikacji najgorszych konsekwencji.

Krytyczność jest często określana za pomocą metody CIA, która obejmuje:

- Dostępność (ang. availability) – jak poważne są konsekwencje, jeśli dany zasób nie jest w stanie wykonać swoich zadań lub zamierzonej funkcji, np. niemożność komunikacji lub przetwarzania informacji.

- Integralność (ang. integrity) – jak poważne są konsekwencje usunięcia lub modyfikacji informacji przetwarzanej lub przechowywanej na danym zasobie.

- Poufność – jak poważne są konsekwencje ujawnienia informacji procesowanej lub składowanej na danym zasobie.

Wzór na ocenę ryzyka można przedstawić jako:

Ryzyko = zagrożenie x podatność x konsekwencje

Równanie można uprościć, przekształcając „zagrożenie x podatność” na „prawdopodobieństwo”, co pozwala na wyrażenie ryzyka jako:

Ryzyko = prawdopodobieństwo x konsekwencje

Na określenie prawdopodobieństwa wpływa wiele czynników, takich jak częstotliwość pojawiania się zagrożeń, atrakcyjność celu, zakres ataku, umiejętności atakującego, powszechnie znane luki, motywacja/zamiary podmiotu tworzącego zagrożenie. Określenie prawdopodobieństwa jest często trudne, zwłaszcza gdy brak jest dostępnych statystyk.

Dopuszczalne ryzyko

Dopuszczalne ryzyko to poziom ryzyka uznawany za akceptowalny dla organizacji. Kierownictwo jest odpowiedzialne za określenie tolerancji. Jeśli ryzyko jest poniżej ryzyka tolerowanego, można je zaakceptować. Jeżeli ryzyko przekracza ryzyko tolerowane, podejmuje się działania takie jak zmniejszenie ryzyka, przeniesienie lub podzielenie ryzyka, eliminacę lub przeprojektowanie niepotrzebnych lub nieskutecznych kontroli.

Organizacje powinny uwzględnić wymogi prawne podczas ustalania dopuszczalnego ryzyka. Dodatkowe wytyczne dotyczące ustalania dopuszczalnego ryzyka można znaleźć w normach takich jak ISO 31000 i NIST 800-39. Poziom ryzyka czasem nazywany jest również „apetytem na ryzyko”.

Wynik oceny ryzyka odnosi się do poniższych kryteriów:

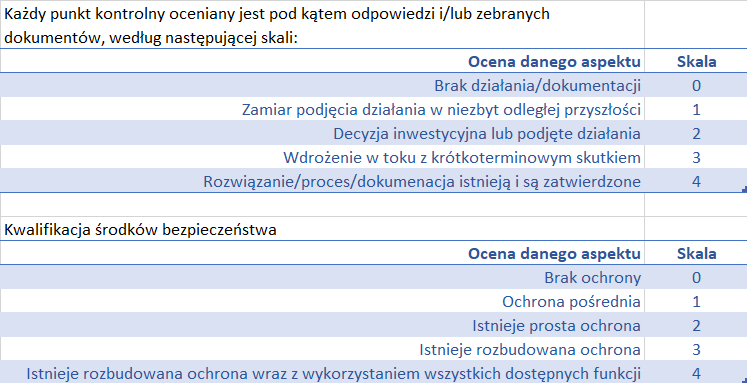

Każda kategoria składa się z kilku pytań lub punktów kontrolnych, a ocena stanowi ich średnią ważoną.

W każdej kategorii można uzyskać maksymalnie ocenę 4. Ocena 2 oznacza granicę minimalnych wymagań w zakresie cyberbezpieczeństwa ICS.

Analiza podatności

Podczas analizy podatności systemów i sieci przemysłowych sprawdza się, czy istnieją luki w zabezpieczeniach, które mogą być wykorzystane przez potencjalnych atakujących. Ocena luk w zabezpieczeniach cyberbezpieczeństwa IACS obejmuje następujące elementy:

- Ćwiczenie mające na celu identyfikację i klasyfikację słabych punktów w przemysłowym systemie sterowania i powiązanej z nimi infrastruktury sieci.

- Ocenę projektu, wdrożenia i konfiguracji IACS, a także jego funkcjonowanie i zarządzanie.

- Określenie adekwatność środków bezpieczeństwa i identyfikacja braków w zabezpieczeniach.

- Identyfikację znanych luk w używanych komponentach.

Należy jednak pamiętać, że nie wszystkie luki stanowią ryzyko dla środowiska OT. Wykorzystanie luki w zabezpieczeniach nie zawsze prowadzi do negatywnych konsekwencji, dlatego ważne jest dokładne zrozumienie potencjalnego wpływu.

Istnieje kilka rodzajów analizy podatności w dziedzinie cyberbezpieczeństwa:

- Ocena podatności na wysokim poziomie:

- Ocenia istniejące praktyki operacyjne i techniczne związane z cyberbezpieczeństwem w organizacji.

- Porównuje je z przepisami branżowymi, standardami i najlepszymi praktykami.

- Dostarcza informacje zwrotne na temat wyników w porównaniu do konkurentów z branży.

- Pasywna ocena podatności:

- Wykrywa urządzenia sieciowe za pomocą środków pasywnych, takich jak przegląd dokumentacji, analiza ruchu, tablice ARP, przechwytywanie i analiza rzeczywistego ruchu sieciowego, zbieranie danych z urządzeń (np. logi), przegląd konfiguracji oraz badania z wykorzystaniem baz danych podatności.

- Aktywna ocena podatności:

- Wykrywa urządzenia sieciowe za pomocą aktywnych narzędzi do skanowania sieci, takich jak Nmap, Ping Sweep lub ARP Scan.

- Wykrywa luki w zabezpieczeniach za pomocą aktywnych narzędzi do skanowania podatności, takich jak OpenVAS, Nessus, Nexpose.

- Pomaga zrozumieć system i proces przemysłowy, co umożliwia identyfikację potencjalnych zagrożeń.

- Test penetracyjny

Dostępnych jest wiele metod przeprowadzania badań mających na celu zrozumienie aktualnych luk w zabezpieczeniach niektórych systemów IACS. Wszystkie powinny być sklasyfikowane w ramach tych czterech typów.

Testy penetracyjne

W niektórych przypadkach przeprowadza się testy penetracyjne, które pozwalają sprawdzić, jak łatwo można uzyskać dostęp do systemów lub sieci przemysłowych.

Testy penetracyjne rozpoczyna się od aktywnej oceny podatności na cyberbezpieczeństwo z perspektywy hakera. Testy obejmują próby wykorzystania znanych i nieznanych luk w zabezpieczeniach przy użyciu narzędzi i technik exploitów oraz sprawdzanie skuteczności zabezpieczeń sieciowych.

Ocena podatności a testy penetracyjne

Ocena podatności polega na identyfikacji i klasyfikacji luk w zabezpieczeniach, identyfikacji słabych punktów i raportowaniu wykrytych luk. Natomiast testy penetracyjne polegają na wykorzystywaniu luk w zabezpieczeniach, próbach uzyskania nieautoryzowanego dostępu oraz użyciu agresywnych narzędzi i technik ataku oraz penetracji systemu.

W ramach przedmiotowego audytu nie zdecydowano się na przeprowadzenie testów penetracyjnych.

Z jednej strony, wiąże się to z dodatkowym nakładem pracy. Z drugiej strony, sieć OT jest z reguły bardzo stabilna, ale także bardzo wrażliwa na interakcję z innymi urządzeniami próbującymi w mniej lub bardziej agresywny sposób aktywnie weryfikować stan urządzeń końcowych.

Należy również zwrócić uwagę na fakt, że sieci OT często składają się z bardzo starych systemów, takich jak Windows XP czy nawet Windows 95, które mają ograniczoną moc obliczeniową ze względu na swoją przestarzałość. Te systemy często są wyłączone z procesu zarządzania poprawkami (ang. patch management) z zasady „póki działa, nie ruszamy”. To oznacza, że mogą być podatne nawet na proste zapytania typu brute force lub ping sweep, które dla nowoczesnych systemów nie stanowiłyby żadnego zagrożenia.

Rekomendacje i plan działań

Na podstawie wyników audytu tworzy się rekomendacje dotyczące poprawy bezpieczeństwa. Przygotowuje się również plan działań, który określa kroki niezbędne do zminimalizowania ryzyka. Zrozumienie ryzyka ma fundamentalne znaczenie do określenia najlepszych sposobów ochrony systemów. Przed rozpoczęciem działań, musimy przejść przez kilka etapów.

Najpierw musimy zrozumieć ryzyko. Oznacza to określenie realnych zagrożeń, zidentyfikowanie istniejących luk w zabezpieczeniach, zrozumienie kluczowych zasobów, zrozumienie konsekwencji i ocenę skuteczności obecnych zabezpieczeń.

Następnie opracowujemy plan przeciwdziałania ryzyku, które uznajemy za nieakceptowalne. W ramach tego planu oceniamy istniejące środki zaradcze, sugerujemy dodatkowe środki zaradcze, proponujemy zmiany w bieżących zasadach i procedurach oraz ustalamy priorytety dla rekomendacji w oparciu o względne ryzyko. Ponadto, oceniamy koszty i złożoność w porównaniu z efektywnością tych działań.

Warto zaznaczyć, że cyberbezpieczeństwo to przede wszystkim zarządzanie ryzykiem. Istnieje potrzeba znalezienia dobrej równowagi, ponieważ firmy nie zawsze mogą sobie pozwolić na osiągnięcie idealnego bezpieczeństwa. Redukcja ryzyka musi być równoważona kosztem wprowadzenia środków minimalizujących ryzyko.

Przykłady rekomendacji

Ustanowienie stref i kanałów:

- Rekomendacja: organizacja powinna grupować IACS i powiązane aktywa w strefy (ang. zony) lub kanały (ang. conduits) zgodnie określonym wcześniej ryzykiem. Grupowanie opiera się na wynikach oceny ryzyka lub innych kryteriów, takich jak krytyczność aktywów, funkcja operacyjna, lokalizacja fizyczna lub logiczna, wymagany dostęp.

- Uzasadnienie: celem grupowania aktywów w strefy i kanały jest identyfikacja tych aktywów, które mają wspólne wymogi bezpieczeństwa, co pozwala na identyfikację wspólnych środków bezpieczeństwa wymaganych w celu ograniczenia ryzyka. Przydzielenie aktywów IACS do stref i przewodów można dostosować w oparciu o wyniki szczegółowej analizy oceny ryzyka.

Oddzielenie IT i OT:

- Rekomendacja: aktywa IACS należy pogrupować w strefy, które są logicznie lub fizycznie oddzielone od zasobów IT przedsiębiorstwa.

- Uzasadnienie i dodatkowe wytyczne: IT i OT to dwa różne typy systemów, które muszą być podzielone na odrębne strefy, zgodnie z ich funkcjonalnością. Ważne jest zrozumienie podstawowej różnicy między działalnością biznesową a systemami IACS.

Zastosowanie oddzielnych urządzeń związanych z bezpieczeństwem:

- Wymóg: urządzenia IACS związane z bezpieczeństwem należy pogrupować w strefy, które są logicznie lub fizycznie oddzielone od stref niezwiązanych z bezpieczeństwem urządzeń IACS. Jeżeli jednak nie da się ich oddzielić, całą strefę określa się jako strefę związaną z bezpieczeństwem.

- Uzasadnienie i dodatkowe wytyczne: urządzenia IACS związane z bezpieczeństwem mają zazwyczaj inne wymagania dotyczące zabezpieczeń niż podstawowe elementy systemów sterowania. Strefy związane z bezpieczeństwem zwykle wymagają wyższego poziomu ochrony ze względu na większy potencjał w zakresie zdrowia, bezpieczeństwa i konsekwencji dla środowiska w przypadku naruszenia strefy.

Oddzielenie tymczasowo podłączonych urządzeń:

- Rekomendacja: urządzenia, które mogą tymczasowo łączyć się z IACS, powinny być pogrupowane w oddzielną strefę lub strefy od urządzeń, które mają być na stałe podłączona do sieci OT.

- Uzasadnienie i dodatkowe wytyczne: urządzenia tymczasowo podłączone do sieci OT (na przykład w celu konserwacji komputerów przenośnych, przenośnego sprzętu przetwarzającego i urządzenia USB) stwarzają większe ryzyko ataków niż urządzenia będące na stałe częścią strefy. Dlatego istnieje potrzeba izolowania tych urządzeń w odrębnych strefach. Głównym powodem takiej izolacji jest fakt, że tymczasowo podłączone urządzenia ze względu na swój przemieszczalny charakter, mogą nawiązywać połączenia z innymi sieciami poza strefą. Niemniej istnieją wyjątki, np. urządzenia przenośne wykorzystywane jedynie w jednej strefie, które nigdy nie opuszczają jej granic i mogą pozostać w tej samej strefie.

Wykorzystanie oddzielnych urządzeń podłączonych za pośrednictwem sieci zewnętrznych:

- Rekomendacje: urządzenia, które mogą łączyć się z IACS za pośrednictwem sieci zewnętrznych w stosunku do IACS, powinny zostać zgrupowane w oddzielną strefę lub strefy.

- Uzasadnienie i dodatkowe wytyczne: często organizacje przyznają zdalny dostęp personelowi, takiemu jak pracownicy, dostawcy i inne podmioty, w celach konserwacji, optymalizacji i raportowania. Ponieważ zdalny dostęp znajduje się poza fizyczną granicą IACS, zaleca się modelowanie go jako oddzielnej strefy lub stref.

Przemyślenie zmian

Najtrudniejszym elementem prowadzenia audytu, oprócz trafnej analizy zagrożeń i związanego z nimi ryzyka, jest opracowanie działań zaradczych, które zmniejszą ryzyko lub wyeliminują te zagrożenia. Zaproponowane rekomendacje muszą być starannie przemyślane pod kątem możliwości ich realizacji zarówno w krótkim, jak i długim okresie. Należy także dokładnie ocenić koszty tych działań w odniesieniu do oczekiwanych efektów.

Z punktu widzenia klienta zlecającego audyt, ważne jest uzyskanie informacji dotyczących działań, które powinny być podjęte w pierwszej kolejności. Często zdarza się, że kilka zadań ma najwyższy priorytet, a w takim przypadku konieczne jest zastanowienie się, czy można je zrealizować jednocześnie. Należy pamiętać, że sieci OT są bardzo wrażliwe na zmiany, dlatego każdy ruch mogący mieć negatywny wpływ na proces produkcji powinien być dokładnie przemyślany i zaplanowany.

Dokumentacja i raportowanie

Jeśli nie udokumentowałeś swoich działań, nie ma podstaw do weryfikacji, sprawdzania lub dowodzenia. Dokumentacja jest poddawana przeglądowi, modyfikacjom, zatwierdzeniu i podlega programowi kontroli.

Raport z oceny podatności:

- Zakres oceny.

- Architektura systemu „w stanie ustalonym”.

- Szczegóły oceny: daty/lokalizacje, uczestnicy, proces oceny podatności.

- Priorytetowe podsumowanie ustaleń.

- Szczegółowe ustalenia: luki w zasadach i procedurach, w architekturze i projektowaniu, w zabezpieczeniach konfiguracji i konserwacji, w oprogramowaniu, w komunikacji i sieci oraz słabości fizyczne.

Raport z oceny ryzyka cyberbezpieczeństwa:

- Zakres oceny ryzyka.

- Szczegóły oceny: daty/lokalizacje, uczestnicy, proces oceny ryzyka.

- Profil ryzyka.

- Podsumowanie zaleceń.

- Szczegółowe ustalenia: Zagrożenia wysokiego ryzyka, luki wysokiego ryzyka, zalecenia priorytetowe, szczegółowe arkusze oceny ryzyka.

Raport końcowy jest dokumentem dla klienta, który ma możliwość zapoznania się z jego zawartością i zgłoszenia swoich uwag. W tym celu organizuje się spotkanie podsumowujące, na którym omawiane są poszczególne kwestie. Gdy treść raportu zostanie uzgodniona, finalna wersja jest przekazywana do wglądu zarządowi firmy.

Podsumowanie

Przeprowadzenie audytu stanowi jedynie początek działań mających na celu podniesienie poziomu cyberbezpieczeństwa sieci przemysłowych zarówno w Polsce, jak i na całym świecie. Kolejnym krokiem jest zazwyczaj opracowanie strategii działania, programu wdrożenia i poprawy rozwiązań bezpieczeństwa. To wiąże się z koniecznością pozyskania finansowania na dalsze prace.

Z perspektywy audytora, chciałbym podkreślić, że bardzo cieszy mnie rosnącą świadomość polskich firm produkcyjnych, nie tylko z branży farmaceutycznej, które stawiają na wdrażanie cyberbezpieczeństwa w systemach automatyki przemysłowej. Dodatkowo, determinacja zespołów odpowiedzialnych daje solidne podstawy do szybkiego doskonalenia i wdrażania właściwych systemów i procedur bezpieczeństwa.

***

Jeśli interesuje Cię obszar Cyberbezpieczeństwa, zajrzyj również do innych artykułów naszych ekspertów.

Zostaw komentarz