W miarę jak świat staje się coraz bardziej zależny od technologii cyfrowych, zagrożenia związane z cyberbezpieczeństwem stale rosną, stając się jednym z największych wyzwań dla organizacji i instytucji na całym świecie. W walce z coraz bardziej zaawansowanymi atakami cybernetycznymi, niezbędne staje się wykorzystanie zaawansowanych metod i narzędzi, które umożliwią skuteczne wykrywanie, analizę i reagowanie na zagrożenia.

Poprzez zrozumienie i wykorzystanie metod statystycznych w cyberbezpieczeństwie, organizacje mogą lepiej chronić swoje zasoby cyfrowe, zminimalizować ryzyko ataków oraz zwiększyć gotowość do reagowania na incydenty cybernetyczne. Warto więc bliżej przyjrzeć się różnym technikom i narzędziom statystycznym, które mogą stanowić kluczowy element strategii obronnej w erze cyfrowej.

W niniejszym artykule skupimy się na omówieniu różnych metod statystycznych stosowanych w cyberbezpieczeństwie, ich znaczeniu, zastosowaniach oraz rozwoju w kontekście szybko zmieniającego się krajobrazu cyberzagrożeń.

Od analizy anomalii po ocenę ryzyka, metody statystyczne pozwalają na efektywne zarządzanie ryzykiem cybernetycznym oraz szybką reakcję na zmieniające się zagrożenia. Przyjrzymy się również roli statystyki w ramach Cyber Security Risk Quantification (CRQ), czyli kwantyfikacji ryzyka związanego z cyberbezpieczeństwem, która jest kluczowym elementem w podejmowaniu decyzji inwestycyjnych oraz alokacji zasobów na zabezpieczenia informatyczne.

Przegląd typowych zastosowań

Statystyka odgrywa kluczową rolę w cyberbezpieczeństwie, dostarczając cennych narzędzi i technik do analizy oraz interpretacji danych związanych z zagrożeniami cybernetycznymi, podatnościami i atakami.

Do kluczowych zastosowań statystyki w cyberbezpieczeństwie należą:

- Detekcja ataków

- Analiza ryzyka

- Kryptografia

- Modelowanie zachowań włamywaczy

- Cybersecurity Risk Quantification

Te metody są wykorzystywane w różnych aspektach cyberbezpieczeństwa, od wykrywania ataków po ocenę ryzyka i zabezpieczenie systemów informatycznych. Ważne jest ciągłe dostosowywanie i ulepszanie tych metod, aby skutecznie odpowiadać na zmieniające się zagrożenia cybernetyczne.

Detekcja ataków

Statystyczne metody detekcji ataków są kluczowym narzędziem w dziedzinie cyberbezpieczeństwa, służącym do identyfikacji podejrzanych lub niebezpiecznych zachowań w systemach informatycznych. Poniżej przedstawiam kilka głównych statystycznych metod detekcji ataków w ramach danego podejścia do detekcji ataków.

Analiza anomalii

Metoda ta polega na identyfikacji odstających lub nietypowych wzorców zachowań w danych. Może być stosowana zarówno w sieciach komputerowych, jak i w systemach aplikacyjnych. Przykładowe techniki to:

- Analiza odchylenia standardowego – wykrywanie punktów danych, które znacznie różnią się od średniej.

- Metoda k-średnich (k-means) – grupowanie danych w klastry, a następnie identyfikacja punktów, które nie pasują do żadnego klastra.

Analiza zachowań

Metoda ta polega na identyfikacji odstających lub nietypowych wzorców zachowań w danych. Może być stosowana zarówno w sieciach komputerowych, jak i w systemach aplikacyjnych. Przykładowe techniki to:

- Analiza odchylenia standardowego – wykrywanie punktów danych, które znacznie różnią się od średniej.

- Metoda k-średnich (k-means) – grupowanie danych w klastry, a następnie identyfikacja punktów, które nie pasują do żadnego klastra.

Analiza danych logów

Metoda ta polega na analizie logów systemowych w poszukiwaniu nieprawidłowych lub podejrzanych zdarzeń, np.: z wykorzystaniem analizy szeregów czasowych, analiza sekwencji zdarzeń w logach systemowych w poszukiwaniu niezwykłych wzorców lub anomalii.

Warto zauważyć, że skuteczność detekcji ataków zależy nie tylko od wybranej metody, ale także od odpowiedniego dostosowania parametrów oraz stałego aktualizowania i doskonalenia systemu detekcji w celu dostosowania się do zmieniających się zagrożeń w cyberprzestrzeni.

Detekcja ataków w praktyce

Załóżmy, że posiadamy zbiór danych transakcji kart kredytowych zawierający informacje o lokalizacji geograficznej (np.: kraj, w którym dokonano transakcji), kwocie transakcji, czasie transakcji oraz innych istotnych cechach. Naszym celem jest wykrycie potencjalnego ataku poprzez analizę anomalii w transakcjach, które mogą wskazywać na nieautoryzowane użycie karty kredytowej.

Rozpoczynamy wykrywanie anomalii od analizy odchylenia standardowego: obliczamy średnią i odchylenie standardowe dla cech transakcji, takich jak kwoty transakcji czy godzina transakcji. Identyfikujemy transakcje, których wartości znacznie różnią się od oczekiwanych na podstawie analizy odchylenia standardowego. Transakcje, których wartość przekracza ustaloną granicę odchylenia standardowego, mogą być uznane za podejrzane.

Następnie możemy zrobić krok dalej i zamodelować rozkład prawdopodobieństwa wystąpienia transakcji o zadanej kwocie, pory wykonywanej transakcji czy odległości od wcześniej wykonanej transakcji. Identyfikujemy operacje, których obserwowane wartości znacznie różnią się od np.: 90% najczęściej wykonywanych.

Poprzez połączenie różnych metod statystycznych możemy skutecznie identyfikować anomalie w transakcjach kart kredytowych, co może pomóc w szybkim reagowaniu na potencjalne próby oszustwa i zwiększeniu bezpieczeństwa finansowego klientów.

Jak łatwo zauważyć, obecnie czyste podejście statystyczne wypierane jest przez dużo bardziej efektywne i zaawansowane modele Uczenia Maszynowego. Jednak opis ich jest poza zakresem niniejszego opracowania.

Analiza ryzyka

Analiza ryzyka w cyberbezpieczeństwie jest procesem oceny i zarządzania ryzykiem związanym z potencjalnymi zagrożeniami dla systemów informatycznych, danych oraz infrastruktury sieciowej. W celu skutecznego przeciwdziałania tym zagrożeniom, wykorzystuje się różnorodne metody statystyczne. Przedstawię kilka najczęściej stosowanych metod.

Analiza prawdopodobieństwa i skutków (ang. Probability and Impact Analysis)

Polega na ocenie prawdopodobieństwa wystąpienia konkretnego zagrożenia oraz skutków, jakie mogłoby to zagrożenie spowodować. Metoda ta pozwala na klasyfikację i priorytetyzację ryzyk w oparciu o ich prawdopodobieństwo oraz potencjalne skutki.

Analiza historii incydentów (ang. Historical Incident Analysis)

Polega na analizie danych dotyczących wcześniejszych incydentów związanych z bezpieczeństwem w celu identyfikacji powtarzających się wzorców ataków oraz ich potencjalnych skutków. Na podstawie tych danych można prognozować przyszłe ryzyka i podejmować odpowiednie działania zapobiegawcze.

Metoda Value at Risk (VaR)

Ta metoda wykorzystywana jest do szacowania maksymalnej straty, jaką może ponieść organizacja w wyniku incydentu bezpieczeństwa informatycznego. Oparta jest na analizie rozkładu prawdopodobieństwa strat oraz ustalaniu poziomu ufności dla tych oszacowań.

Modelowanie zagrożeń (ang. Threat Modeling)

Jest to proces identyfikacji, analizy i klasyfikacji potencjalnych zagrożeń dla systemów informatycznych oraz infrastruktury sieciowej. Metoda ta może być wspierana przez techniki statystyczne, takie jak analiza danych historycznych czy wykorzystanie danych z zewnętrznych źródeł dotyczących ataków.

Analiza skuteczności kontroli (ang. Control Effectiveness Analysis)

Polega na ocenie skuteczności istniejących kontroli bezpieczeństwa w zapobieganiu lub minimalizowaniu ryzyka związanego z atakami hakerskimi. Metoda ta może obejmować analizę danych dotyczących ataków oraz ocenę skuteczności środków obronnych.

Analiza trendów i prognozowanie ryzyka (ang. Trend Analysis and Risk Forecasting)

Metoda ta wykorzystuje techniki statystyczne do analizy trendów związanych z atakami hakerskimi oraz prognozowania przyszłych ryzyk. Może to obejmować analizę danych historycznych, modelowanie szeregów czasowych oraz wykorzystanie algorytmów prognostycznych.

Wybór odpowiednich metod statystycznych zależy od specyfiki organizacji, jej systemów informatycznych oraz rodzaju występujących zagrożeń. Istotne jest również regularne aktualizowanie analizy ryzyka w celu uwzględnienia zmieniającego się środowiska i nowych rodzajów ataków.

Analiza ryzyka w praktyce – przykład 1.

Załóżmy, że prowadzimy sklep internetowy i chcemy ocenić ryzyko włamania się do naszej platformy e-commerce. Dysponujemy zbiorem danych z poprzednimi atakami, informacjami o logowaniach, transakcjach oraz innymi istotnymi cechami. Naszym celem jest zidentyfikowanie potencjalnych luk w zabezpieczeniach i oszacowanie prawdopodobieństwa wystąpienia włamania.

Rozpoczynamy od analizy historii ataków, korzystając z danych dotyczących wcześniejszych incydentów bezpieczeństwa. Możemy zbadać, jakie rodzaje ataków miały miejsce w przeszłości, jakie były ich charakterystyczne cechy oraz jakie konsekwencje przyniosły dla sklepu internetowego. Na podstawie tych danych możemy zidentyfikować najczęstsze sposoby ataków i potencjalne słabe punkty w systemie.

Aby oszacować prawdopodobieństwo włamania, wykorzystujemy modele statystyczne do estymacji prawdopodobieństwa wystąpienia ataku na podstawie danych historycznych. Możemy zastosować np. Regresję logistyczną, uwzględniającą różne cechy, takie jak:

- typ transakcji,

- rodzaj urządzenia,

- lokalizacja geograficzna,

- godzina itp.,

aby przewidywać prawdopodobieństwo wystąpienia ataku.

Następnie analizujemy logi zdarzeń systemowych, logi autoryzacji, logi transakcji i inne istotne logi w poszukiwaniu odstających lub nietypowych wzorców, które mogą wskazywać na nieautoryzowane próby dostępu lub inne nieprawidłowości. Wykorzystujemy techniki analizy odchylenia standardowego czy analizy kwantyli.

Analizujemy szeregi czasowe danych, takie jak liczba prób logowań, ilość ruchu sieciowego, ilość transakcji itp., w celu identyfikacji wzorców i anomalii. Możemy wykorzystać modele szeregów czasowych, takie jak ARIMA (ang. Autoregressive Integrated Moving Average), aby przewidywać przyszłe zachowania i identyfikować odstające wzorce.

Poprzez połączenie tych metod statystycznych możemy skutecznie ocenić ryzyko włamania się do sklepu internetowego oraz zidentyfikować potencjalne zagrożenia dla bezpieczeństwa. Dzięki temu możemy podjąć odpowiednie działania zapobiegawcze i zabezpieczyć naszą platformę e-commerce przed atakami.

Oczywiście oprócz metod statystycznych warto byłoby tutaj zastosować inne metody takie jak testy penetracyjne ale to jest poza zakresem niniejszego opracowania.

Analiza ryzyka w praktyce – przykład 2.

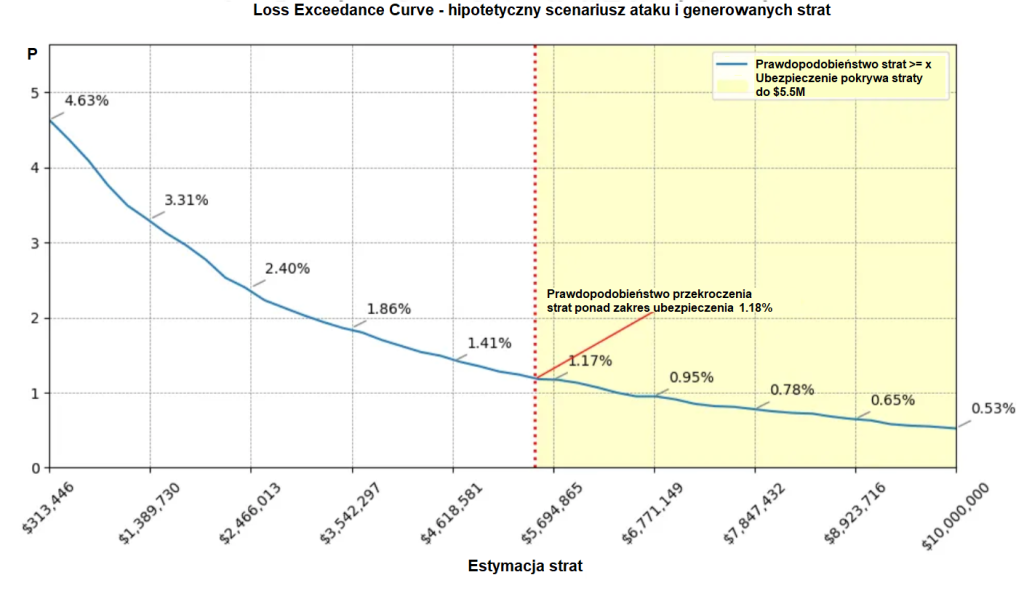

W cyberbezpieczeństwie krzywe przekroczenia strat (ang. LEC – Loss Exceedance Curve) przedstawiają prawdopodobieństwo przekroczenia różnych poziomów strat w wyniku incydentów cybernetycznych. Symulacje Monte Carlo można wykorzystać do oszacowania tych prawdopodobieństw poprzez wielokrotne symulowanie różnych scenariuszy i śledzenie wynikających z nich strat.

Jak można zauważyć na rysunku powyżej, krzywa LEC jest doskonałym narzędziem do zobrazowania zależności między stratami a ich prawdopodobieństwem wystąpienia. Na osi rzędnych przedstawione jest prawdopodobieństwo zaistnienia straty w kwocie równej lub większej niż ta, która jest na osi odciętych. Naturalnym jest, że czym większa estymacja strat, tym mniejsze prawdopodobieństwo zaistnienia takiego zdarzenia. Dzięki krzywej LEC możemy rozpoznać prawdopodobieństwo z jakim przekroczona zostanie kwota ubezpieczenia przed cyberatakiem.

Dzięki krzywym LEC możliwe jest też planowanie zasobów i budżetu, pozwala to na alokację odpowiednich środków na środki ochronne, takie jak technologie bezpieczeństwa, szkolenia personelu czy narzędzia monitoringu, zgodnie z poziomem akceptowalnego ryzyka i przewidywanymi stratami.

Krzywe LEC mogą być również wykorzystane do porównywania efektywności działań obronnych między różnymi organizacjami lub sektorami przemysłu. Porównanie krzywych LEC może pomóc w identyfikacji obszarów, w których dana organizacja może być bardziej podatna na straty oraz w zastosowaniu najlepszych praktyk w celu minimalizacji ryzyka.

Poprzez regularne aktualizacje krzywych LEC w miarę wprowadzania zmian w infrastrukturze, politykach bezpieczeństwa czy poziomach ryzyka, można monitorować postępy w zarządzaniu ryzykiem w organizacji. Pozwala to na szybką reakcję na zmieniające się warunki i podejmowanie odpowiednich działań korygujących.

Kryptografia

W kryptografii, metody statystyczne są często wykorzystywane do analizy i oceny jakości algorytmów kryptograficznych, a także do oceny bezpieczeństwa systemów kryptograficznych. Poniżej przedstawię kilka głównych zastosowań metod statystycznych w kryptografii.

Analiza złożoności obliczeniowej

Metody statystyczne mogą być stosowane do analizy złożoności obliczeniowej algorytmów kryptograficznych, co pozwala ocenić ich wydajność oraz odporność na ataki kryptograficzne, takie jak ataki brutalnej siły czy ataki oparte na analizie czasowej.

Analiza losowości

W kryptografii losowość odgrywa kluczową rolę – na przykład w generowaniu kluczy kryptograficznych i innych parametrów kryptograficznych. Metody statystyczne pozwalają na ocenę jakości generatorów liczb losowych oraz losowości wytworzonych danych, co jest istotne dla bezpieczeństwa protokołów kryptograficznych.

Analiza bezpieczeństwa protokołów kryptograficznych

Metody statystyczne mogą być wykorzystane do oceny bezpieczeństwa protokołów kryptograficznych, takich jak protokoły komunikacyjne, protokoły uwierzytelniania i protokoły wymiany kluczy. Pozwalają one na identyfikację potencjalnych luk w zabezpieczeniach oraz odkrywanie słabych punktów w protokołach.

Testy losowości kluczy kryptograficznych

Metody statystyczne są stosowane do testowania losowości wygenerowanych kluczy kryptograficznych, na przykład poprzez analizę dystrybucji bitów klucza, testy pokerowe czy testy chi-kwadrat. Weryfikacja losowości kluczy jest kluczowa dla zapewnienia ich bezpieczeństwa.

Analiza bezpieczeństwa algorytmów kryptograficznych

Metody statystyczne mogą być używane do oceny bezpieczeństwa różnych rodzajów algorytmów kryptograficznych, takich jak algorytmy szyfrowania, haszowania czy podpisu cyfrowego. Pozwalają one na identyfikację słabości i podatności tych algorytmów na różne ataki kryptoanalityczne.

Testy zgodności z normami kryptograficznymi

Metody statystyczne mogą być również stosowane do testowania zgodności implementacji kryptograficznych z normami i standardami branżowymi, takimi jak FIPS (ang. Federal Information Processing Standards) czy standardy ISO (ang. International Organization for Standardization).

Te metody pozwalają na skuteczne ocenianie, projektowanie i implementację rozwiązań kryptograficznych, co ma kluczowe znaczenie dla zapewnienia bezpieczeństwa danych i komunikacji w środowiskach informatycznych.

Kryptografia w praktyce

Przykład weryfikacji statystycznej algorytmu szyfrującego może obejmować analizę losowości i równomierności rozkładu wynikowego tekstu zaszyfrowanego. Przedstawię weryfikację szyfru podstawieniowego.

Szyfrujemy wybrane dane wejściowe szyfrem podstawieniowym. Algorytm szyfrujący przekształci każdy znak tekstu jawnego na jego zaszyfrowaną postać. Analiza statystyczna zaszyfrowanego tekstu polega na skoncentrowaniu się na badaniu rozkładu liter w tekście zaszyfrowanym. Możemy obliczyć częstotliwość występowania każdej litery w zaszyfrowanym tekście i porównać ją z oczekiwanym rozkładem liter w języku naturalnym.

Jeśli nasz algorytm szyfrujący jest bardziej zaawansowany niż zwykły szyfr podstawieniowy, możemy oczekiwać, by sekwencja generowana przez algorytm szyfrujący spełniała trzy warunki:

- Sekwencja ma rozkład równomierny.

- Każdy elementy ciągu są od siebie niezależne.

- Reszty sekwencji nie da się przewidzieć.

Wtedy można przeprowadzić na przykład test losowości sekwencji wyjściowej, który odbywa się na podstawie przykładowego wyniku. Sekwencja wyjściowa jest testowana statystycznie w celu wykrycia, czy ma cechy rzeczywistego ciągu liczb losowych.

Najprostszy i podstawowy test losowości, zwany Testem Częstotliwości, polega na sprawdzeniu proporcji „0” i „1” w całej sekwencji. Jest on podstawą testu losowości i należy przeprowadzić go w pierwszej kolejności, a dopiero potem wykonać inne testy. W prawdziwie losowej sekwencji, gdy długość dąży do nieskończoności, liczba „0” i „1” powinna być w przybliżeniu równa, to znaczy połowa każdej z nich.

Modelowanie zachowań włamywaczy

Modelowanie zachowań włamywaczy w cyberbezpieczeństwie to proces analizy i prognozowania sposobów, w jakie potencjalni intruzi mogą próbować uzyskać nieautoryzowany dostęp do systemów informatycznych oraz jakie techniki mogą być przez nich wykorzystywane. Metody statystyczne odgrywają istotną rolę w tym procesie, umożliwiając identyfikację podejrzanych lub charakterystycznych wzorców zachowań hakerów. Zaprezentuję kilka przykładów takich metod.

Analiza anomalii w ruchu sieciowym

Metoda ta polega na identyfikacji odstających lub nietypowych wzorców ruchu sieciowego, które mogą wskazywać na działania hakerskie. Wykorzystuje się różne techniki, takie jak analiza odchylenia standardowego, analiza kwantyli czy analiza odległości, aby szybko zidentyfikować podejrzane aktywności w sieci.

Modelowanie ataków hakerskich

Metoda ta polega na tworzeniu modeli opisujących charakterystyczne kroki i etapy ataków hakerskich, takich jak skanowanie, penetracja, eskalacja uprawnień itp. Korzysta się z różnych technik modelowania, takich jak modele Markowa czy sieci Bayesowskie, aby analizować, jak atakujący mogą próbować wykorzystać słabe punkty w systemie.

Analiza szeregów czasowych ataków

Metoda ta opiera się na analizie szeregów czasowych danych związanych z atakami hakerskimi, takich jak logi systemowe, dzienniki zdarzeń czy dane ruchu sieciowego. Wykorzystuje się różne techniki modelowania szeregów czasowych, takie jak ARIMA (ang. Autoregressive Integrated Moving Average), ETS (ang. Exponential Smoothing) czy LSTM (ang. Long Short-Term Memory), aby identyfikować wzorce ataków i przewidywać ich przyszłe wystąpienia.

Analiza sygnatur ataków

Metoda ta polega na identyfikacji znanych wzorców ataków w danych, które mogą wskazywać na obecność hakerów w systemie. Wykorzystuje się różne techniki, takie jak porównywanie sygnatur, analiza skupień czy analiza asocjacyjna, aby identyfikować charakterystyczne cechy ataków hakerskich.

Analiza zachowań użytkowników

Metoda ta polega na analizie zachowań użytkowników w systemie w celu identyfikacji podejrzanych aktywności, które mogą wskazywać na działania hakerskie. Wykorzystuje się różne techniki, takie jak modelowanie profili użytkowników czy analiza sekwencji zdarzeń, aby identyfikować odstające wzorce zachowań.

Wybór odpowiednich metod statystycznych zależy od specyfiki danych oraz celu analizy. Istotne jest ciągłe monitorowanie i aktualizacja modeli zachowań hakerów w celu zapewnienia skutecznej ochrony przed atakami i innymi zagrożeniami dla bezpieczeństwa systemów informatycznych.

Przykład modelowania zachowań włamywaczy

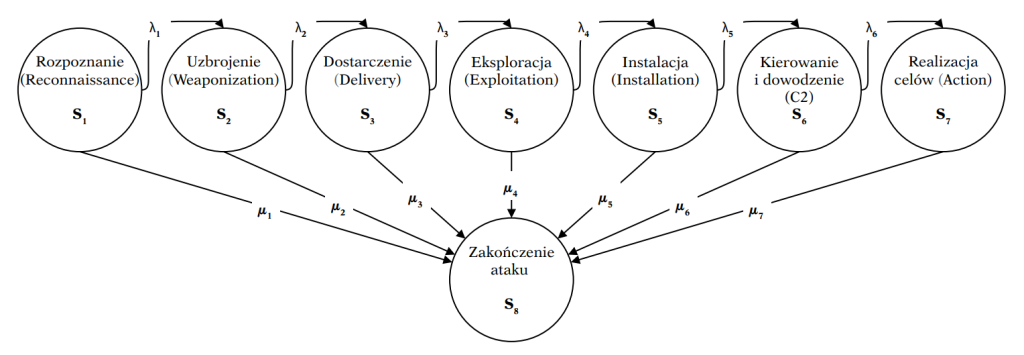

Kill Chain, w kontekście cyberbezpieczeństwa, to model opisujący etapy, które haker lub atakujący przechodzi, aby z sukcesem przeprowadzić atak na system informatyczny lub sieć. Model ten został pierwotnie opracowany przez firmę obronną Lockheed Martin, ale został szeroko zaadaptowany przez społeczność bezpieczeństwa informatycznego jako narzędzie do analizy i przeciwdziałania atakom cybernetycznym.

Modelowanie Kill Chain przy użyciu procesu Markowa pozwala na analizę i prognozowanie etapów, które haker może podjąć podczas ataku na system informatyczny. Proces Markowa opiera się na teorii procesów stochastycznych, które opisują ewolucję systemów dynamicznych w czasie.

Kolejne etapy ataku

Model Kill Chain opracowany przez Lockheed Martin opisuje etapy, które typowo występują w cyberatakach. Oto opis ośmiu kroków cyberataku według tego modelu:

- Rozpoznanie (ang. Reconnaissance) – atak zaczyna się od zbierania informacji o potencjalnym celu. Atakujący mogą przeprowadzać zbieranie danych za pomocą metod takich jak przeglądanie publicznie dostępnych informacji, skanowanie portów, zbieranie danych z mediów społecznościowych lub wykorzystanie innych technik inwigilacji.

- Uzbrojenie (ang. Weaponization) – w tej fazie atakujący przekształcają zdobyte informacje w narzędzia i techniki, które mogą zostać wykorzystane do przeprowadzenia ataku. Może to obejmować tworzenie złośliwego oprogramowania, wykorzystywanie exploitów lub przygotowywanie innych rodzajów narzędzi atakujących.

- Dostarczenie (ang. Delivery) – atakujący próbują dostarczyć złośliwe oprogramowanie lub inne narzędzia do infrastruktury celu. Mogą to robić poprzez phishing, wykorzystywanie exploitów, wysyłanie zainfekowanych załączników e-mailowych lub inne metody.

- Eksploracja (ang. Exploitation) – w tej fazie atakujący wykorzystują złośliwe narzędzia lub luki w zabezpieczeniach, aby uzyskać dostęp do systemu celu. Mogą to obejmować wykorzystanie słabości w oprogramowaniu, ataki typu zero-day lub wykorzystanie innych znanych luk w zabezpieczeniach.

- Instalacja (ang. Installation) – po uzyskaniu dostępu atakujący instalują złośliwe oprogramowanie lub inne narzędzia na zainfekowanych systemach. Mogą to być trojany, keyloggery, backdoory lub inne rodzaje złośliwego oprogramowania, które umożliwiają atakującemu utrzymanie dostępu do celu.

- Kierowanie i Dowodzenie (ang. Command and Control – C2) – po zainstalowaniu złośliwego oprogramowania atakujący nawiązują zdalne połączenie z zainfekowanymi systemami za pomocą tzw. C&C (ang. Command and Control). Pozwala to atakującemu kontrolować zainfekowane systemy, przesyłać polecenia i pobierać dane.

- Realizacja Celów (ang. Action) – podjęcie działań nakierowanych na osiągnięcie pierwotnych celów, np. skopiowanie danych, naruszanie integralności i/lub dostępności danych, uzyskanie dostępu do poczty elektronicznej ofiary w celu wykorzystania jej do głębszej penetracji zakatowanej infrastruktury lub wykorzystanie poczty elektronicznej do dalszego rozprzestrzenienia prowadzonego ataku. W tej fazie nie wyklucza się fizycznej destrukcji infrastruktury organizacji.

- Zakończnie Ataku – może być połączone z usunięciem lub zamaskowaniem śladów ataku i aktywności kodu złośliwego.

Przez λi oraz μj oznaczamy tzw. intensywności przejść między stanami. W kontekście procesu Markowa, intensywności reprezentują szybkość, z jaką proces przechodzi z jednego stanu do drugiego. Mogą być one wyrażane jako liczby rzeczywiste, które określają średnią liczbę przejść między stanami w jednostce czasu. Intensywności mogą być różne dla różnych par stanów w procesie Markova, co odzwierciedla różne tempo zmian w systemie a tym samym prawdopodobieństwa przejść oraz przebywania w określonych stanach.

Opisanie Kill Chain procesem Markowa może przynieść wiele korzyści w kontekście analizy i przeciwdziałania cyberatakowi. Umożliwia modelowanie dynamicznego charakteru ataku poprzez reprezentację etapów Kill Chain jako różnych stanów w procesie Markowa. Dzięki temu możliwe jest zrozumienie i analiza ewolucji ataku w czasie, co pozwala na lepsze zrozumienie jego przebiegu i zachowania.

Ponadto, umożliwia przewidywanie potencjalnych scenariuszy ataku poprzez symulowanie zachowania się atakującego w różnych warunkach i scenariuszach. Modelowanie procesem Markowa pozwala na identyfikację krytycznych punktów w ataku oraz ocenę skuteczności środków obronnych.

Kwantyfikacja ryzyka cybernetycznego

Obecnie obserwujemy coraz intensywniejsze przejście między jakościowym podejściem do cyberbezpieczeństwa w kierunku definiowania miar ilościowych. Oto główne powody, dla których CRQ (ang. Cybersecurity Risk Quantification) staje się istotną strategią zarówno chroniącą organizację, jak i wyzwalającą zrównoważony rozwój biznesu.

- CRQ stawia bezpieczeństwo cybernetyczne na równi z innymi ryzykami biznesowymi.

- CRQ buduje odporność organizacji. Tradycyjne modele ryzyka przyjmują podejście jakościowe, które nie sięga wystarczająco daleko i naraża organizacje na ryzyko. CRQ zapewnia ramy optymalizacji odporności, które wykraczają daleko poza subiektywne wskaźniki dzięki ilościowym ocenom zabezpieczeń.

- CRQ umożliwia podejmowanie skalkulowanego ryzyka, gdyż umożliwia dokładne określenie ryzyka każdego potencjalnego ruchu i podejmowanie bardziej świadomych decyzji.

- CRQ może pomóc obniżyć stawki ubezpieczeń cybernetycznych. Wraz ze wzrostem częstotliwości i skali ataków, może pomóc organizacjom dokładnie określić ryzyko w celu wynegocjowania niższych składek w oparciu o dowody empiryczne.

- CRQ to przewaga konkurencyjna. Cyberbezpieczeństwo stało się krytyczną infrastrukturą biznesową.

Poprzez wykorzystanie metod statystycznych, organizacje mogą skwantyfikować ryzyko cybernetyczne, identyfikować obszary największego ryzyka oraz podejmować świadome decyzje dotyczące zarządzania ryzykiem w celu minimalizacji potencjalnych strat.

Warto jednak pamiętać, że metody statystyczne mogą wymagać dokładnych danych wejściowych oraz stałej aktualizacji i monitorowania w celu utrzymania ich skuteczności w dynamicznym środowisku cyberbezpieczeństwa. Niejednokrotnie uzyskanie poprawnych danych jest dużo trudniejsze niż stworzenie samego modelu matematycznego do kwantyfikacji ryzyka.

Podsumowanie

Metody statystyczne odgrywają kluczową rolę w cyberbezpieczeństwie, umożliwiając identyfikację anomalii, detekcję ataków, analizę danych i przewidywanie zagrożeń. Jednak w ostatnich latach, wraz z rozwojem technologii, metody statystyczne coraz częściej ustępują miejsca zaawansowanym technikom sztucznej inteligencji, takim jak uczenie maszynowe. Często obserwujemy też płynne przejście pomiędzy statystyką a uczeniem maszynowym.

Uczenie maszynowe i metody sztucznej inteligencji oferują większą elastyczność, zdolność do wykrywania bardziej złożonych wzorców w danych oraz adaptacyjność do zmieniających się zagrożeń. Wykorzystując ogromne ilości danych oraz algorytmy uczenia maszynowego, można skutecznie identyfikować i reagować na nowe oraz nieznane rodzaje ataków cybernetycznych.

Mimo to, metody statystyczne nadal mogą być użyteczne w niektórych przypadkach, szczególnie tam, gdzie dane są ograniczone, gdy konieczne jest szybkie przetwarzanie informacji lub zależy nam na prostej interpretacji wyników. Jednakże coraz bardziej widoczne jest przesunięcie w stronę wykorzystania uczenia maszynowego i technik sztucznej inteligencji jako głównego narzędzia do analizy i zapobiegania zagrożeniom cybernetycznym.

Bibliografia

- Romuald Hoffmann, Markov Model of Cyber Attack Life Cycle Triggered by Software Vulnerability

- Romuald Hoffmann, Markowowskie modele cykli życia ataku cybernetycznego

- Romuald Hoffmann, Ogólny cykl życia ataku cybernetycznego

- Shuvalaxmi Dass, Prerit Datta, Akbar Siami Namin, Attack Prediction using Hidden Markov Model

- V. Dheepa, Dr. R. Dhanapal, Analysis of Credit Card Fraud Detection Methods

- Zhicheng He, Weiwen Liu, Wei Guo, Jiarui Qin, Yingxue Zhang, Yaochen Hu, Ruiming Tang, A Survey on User Behavior Modeling in Recommender Systems

- Zhang Mengdi, Zhang Xiaojuan, Zhu Yayun and Miao Siwei, Overview of Randomness Test on Cryptographic Algorithms

- Credit Card Fraud Detection

- ATT&CK Matrix for Enterprise

- How to program a Cybersecurity loss exceedance curve in Python

- The statistical analysis of measuring Cybersecurity risk

***

Więcej na temat cyberbezpieczeństwa dowiesz się również z innych artykułów naszych specjalistów.

Zostaw komentarz